Erimekte olan CPU güvenlik açığı kötüydü ve Microsoft, Windows 7’deki kusurları daha da kötüleştirdi. Böylece, herhangi bir ayrıcalıksız, kullanıcı düzeyinde uygulama, içeriği işletim sisteminin çekirdek belleğine okuyabiliyor ve hatta yazabiliyordu.

Bilinmeyenler için, Spectre ve Meltdown, bu yılın başlarında araştırmacılar tarafından Intel, ARM ve AMD’den gelen işlemcilerde açıklanan güvenlik açıklarıydı ve neredeyse tüm bilgisayar, sunucu ve cep telefonlarını veri hırsızlığına karşı savunmasız bırakıyordu.

Araştırmacılar Spectre ve Meltdown istismarlarını açıkladıktan kısa bir süre sonra, Microsoft dahil olmak üzere yazılım satıcıları, sistemlerini savunmasız bir işlemci sürümü için yamaları başlatmaya başladılar.

Ancak, bağımsız bir İsveçli güvenlik araştırmacısı Ulf Frisk , Microsoft’un güvenlik görevlilerinin Meltdown çatışması için Windows 7 bilgisayarlarına bağlandığını ve saldırganların 120 KB / sn hızında çekirdek belleğini okumalarına izin verebileceğini buldu. Artık saldırganların aynı çekirdek belleğini okumalarına izin veriyor. Gbps hızı, sorunu Windows 7 PC ve Server 2008 R2 kutularında daha da kötü hale getiriyor.

Frisk, Apple’ın FileVault disk şifreleme sistemindeki kusurları kullanarak ve herhangi bir Mac sisteminin kilidini açmasına ve hatta sabit diskindeki dosyaların şifresini çözmesine izin vererek, sadece 30 saniyede neredeyse herhangi bir Mac dizüstü bilgisayardan şifreyi çalmanın bir yolunu keşfeden aynı araştırmacıdır .

Keşif Meltdown ve Spectre yamalarını çevreleyen en son sorundur.bazen eksik ve bazen kırılmış olarak görüldü , kendiliğinden yeniden başlatmalar ve etkilenen PC’lerdeki diğer ‘öngörülemeyen’ sistem davranışı gibi sorunlar ortaya çıktı.

Frisk’e göre, MS’in erken erteleme düzeltmeleriyle ilgili sorun, tek bir bit (çekirdek belleğe erişim iznini kontrol eden) nedeniyle, yanlışlıkla sanal olarak fiziki-bellek çeviricisinde herhangi bir kullanıcıya yalnızca denetleyiciden çevriliyor olması nedeniyle oluşur. PLM4, herhangi bir kullanıcı modu uygulamasının çekirdek sayfa tablolarına erişmesine izin verir.

PML4, Intel’in CPU Bellek Yönetim Biriminin (MMU) bir işlemin sanal bellek adreslerini RAM’deki fiziksel bellek adreslerine dönüştürmek için kullandığı 4 düzeyindeki bellek içi sayfa tablosu hiyerarşisinin temelini oluşturur.

Doğru olarak ayarlanmış bit normal olarak çekirdeğin bu tablolara özel erişime sahip olmasını sağlar.

“Kullanıcı / Süpervizör izin biti, PML4 kendi kendini referanslama girişinde Kullanıcı olarak ayarlandı. Bu, sayfa işlemlerinin her işlemde kullanıcı modu kodu için kullanılabilir olmasını sağladı. Sayfa tabloları, normal olarak yalnızca çekirdeğin kendisi tarafından erişilebilir olmalıdır.” onun blog yazısı .

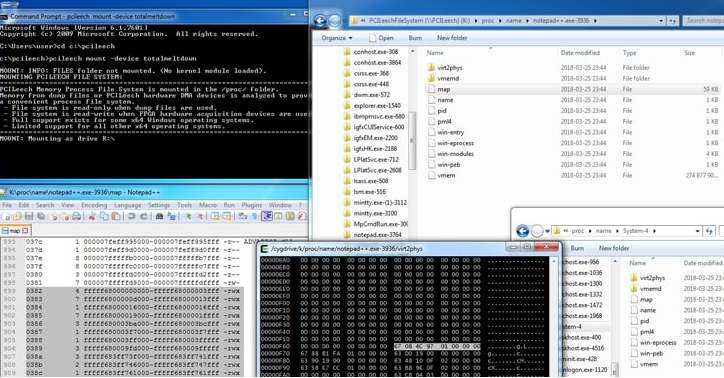

İddiasını kanıtlamak için, Frisk ayrıca ayrıntılı bir döküm ve bir kavram ispatı istisnası sağladı . Bu sorun, Windows 7 ve Windows Server 2008 R2’nin 64 bit sürümlerini etkiliyor, çünkü saldırganların hedeflenen bir sisteme fiziksel olarak erişmesini gerektiriyorlar.

Buggy Yaması, saniyede Gigabayt Verilerini Okumaya İzin Verir. Ayrıca, PML4 sayfa tablosu Windows 7’de sabit bir bellek adresinde bulunduğundan, Erime Gecikmesi güvenlik açığından yararlanmak için “fantastik bir yararlanma” gerekmez.

Frisk, “Windows 7, gerekli olan bellekte her türlü çalışma sürecine sıkı sıkıya çalışma yapmıştır.” Dedi. “Sömürü sadece bir süreçle yazılmış sanal belleğe yazılmış bir okuma ve yazma meselesiydi. Hiçbir fantezi API’sı ya da syscalls gerekli değil – sadece standart okuma ve yazma!”

Frisk, “Okuma / yazma erişimi sayfa tablolarına eriştikten sonra, tüm fiziksel belleğe erişim sağlamak için” basitçe kolay “olacak,” Sanallaştırma için kullanılan Genişletilmiş Sayfa Tabloları (EPT’ler) tarafından ek olarak korunmadığı sürece “dedi.

Tüm saldırganların yapması gereken, keyfi fiziksel belleğe erişmek için kendi Sayfa Tablosu Girişlerini (PTE’ler) sayfa tablolarına yazmaktır.

Frisk, yeni güvenlik açığını Ortak Güvenlik Açıkları ve Etkilenenlerin herkese açık listesinde bulunan herhangi bir şeye bağlayamadığını söyledi. Ayrıca, Araştırmacıları GitHub’da yayınladığı bir istismar kiti kullanarak kusurları test etmeye davet etti.

Microsoft’un Meltdown düzeltme ekiyle ilgili sorun, şirket tarafından Mart Patch’te Salı günü düzeltildi. Bu nedenle, Windows 7 ve Windows 2008R2’nin tüm yöneticilerinin ve kullanıcılarının sistemlerini en kısa zamanda güncelleştirmeleri şiddetle önerilir.