Embedi’deki güvenlik araştırmacıları, Cisco IOS Yazılımı ve Cisco IOS XE Yazılımında, kimliği doğrulanmamış, uzak bir saldırganın rasgele kod yürütmesine, hassas ağ ekipmanı üzerinde tam kontrol sahibi olmasına ve trafiği engellemesine olanak verebilecek kritik bir güvenlik açığını açıkladı.

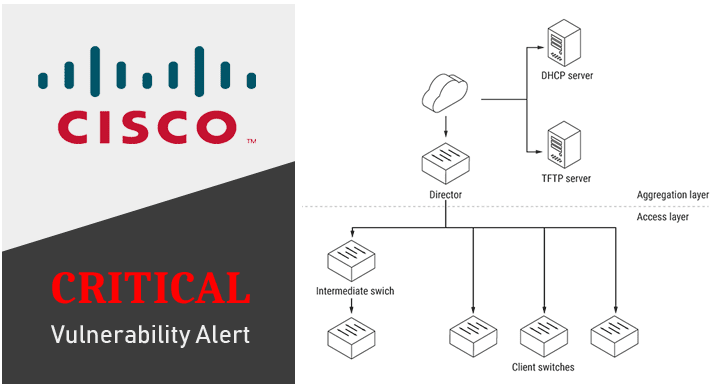

Yığın tabanlı arabellek taşması güvenlik açığı (CVE-2018-0171), yöneticilerin ağ anahtarlarını kolayca (istemci) dağıtmasına yardımcı olan bir tak-çalıştır yapılandırması ve görüntü yönetimi özelliği olan Smart Install Client’ta paket verilerinin hatalı doğrulanmasından kaynaklanır.

Embedi gelmiştir yayınlanan Cisco bugün 9.8 (kritik) bir taban Ortak Güvenlik Açığı Puanlama Sistemi (CVSS) puan verilmiştir Bu uzaktan kod yürütme güvenlik açığı, adrese yama güncellemeleri yayınladı sonra teknik ayrıntıları ve Dayanıklı-of-Concept (PoC) kodu.

Araştırmacılar, internete açık olan savunmasız limana sahip toplam 8.5 milyon cihaz buldu ve hacker’lara açık yaklaşık 250.000 ücretsiz cihaz bıraktı.

Bu güvenlik açığından yararlanmak için, saldırganın varsayılan olarak açılan 4786 numaralı TCP bağlantı noktasında etkilenen bir aygıta hazırlanmış bir Akıllı Yükleme iletisi göndermesi gerekir.

“Daha kesin olması için, arabellek taşması smi_ibc_handle_ibd_init_discovery_msg işlevinde gerçekleşir” ve “sabit boyutlu bir arabelleğe kopyalanan verilerin boyutu kontrol edilmediğinden, boyut ve veriler doğrudan ağ paketinden alınır ve Bir saldırgan, “Cisco danışmada açıklıyor .

Bu güvenlik açığı, etkilenen aygıtlarda belirsiz döngüyü tetikleyerek hizmet reddi durumuna (watchdog crash) neden olabilir.

Araştırmacılar, Mayıs 2017’de Cisco’ya bildirdikten sonra Hong Kong’daki bir konferanstaki savunmasızlığı gösterdi.

Saldırı Video Gösterileri:

İlk gösterisinde, aşağıdaki videoda gösterildiği gibi, araştırmacılar, parolayı sıfırlamak / değiştirmek ve ayrıcalıklı EXEC moduna girmek için Cisco Catalyst 2960 anahtarını hedef aldılar:

[youtube https://www.youtube.com/watch?v=CE7KNK6UJuk&w=560&h=315]

Araştırmacılar ikinci demosunda, savunmasız duruma ve internete bağlı diğer cihazlar arasındaki trafiği başarılı bir şekilde engellemek için kusurdan yararlandılar.

[youtube https://www.youtube.com/watch?v=TSg5EZVudNU&w=560&h=315]

Etkilenen Donanım ve Yazılım:

Güvenlik açığı, Catalyst 4500 Supervisor Engines, Cisco Catalyst 3850 Series Switch’leri ve Cisco Catalyst 2960 Series Switches cihazlarının yanı sıra Smart Install Client türüne giren tüm cihazların potansiyel olarak savunmasız olduğu test edildi:

Catalyst 4500 Süpervizör Motorları

Katalizör 3850 Serisi

Katalizör 3750 Serisi

Katalizör 3650 Serisi

Katalizör 3560 Serisi

Katalizör 2960 Serisi

Katalizör 2975 Serisi

IE 2000

IE 3000

IE 3010

IE 4000

IE 4010

IE 5000

SM-ES2 SKU’ları

SM-ES3 SKU’ları

NME-16ES-1 G-P

SM-X-ES3 SKU’ları

Cisco, 28 Mart 2018’de etkilenen tüm ürünlerdeki güvenlik açığını düzeltti ve Embedi, 29 Mart’taki güvenlik açığını ayrıntılı olarak açıklayan bir blog yayını yayınladı. Dolayısıyla, yöneticilere, sorunu en kısa zamanda ele almak için ücretsiz yazılım güncellemelerini yüklemeleri şiddetle tavsiye edilir.