İsrail’in Ben Gurion Üniversitesi’nden Negev Üniversitesi’nden araştırmacılar – büyük ölçüde, izole edilmiş veya hava dolu bir bilgisayardan verileri genişletmek için akıllıca yollar bulmaya odaklandılar – şimdi, akım hattındaki dalgalanmaların güç hatları boyunca yayılan dalgalanmaların gizlice nasıl kullanılabileceğini gösterdiler. son derece hassas veri çalmak.

James Bond filmi gibi bir şey mi duydun? De, araştırmacılar aynı grup, daha önce üzeri tehlikeye hava boşluklu bilgisayardan veri çalmak için çeşitli üzerinden bant haberleşme yöntemleri göstermiştir ışık , ses , ısı , elektromanyetik ,manyetik ve ultrasonik dalgalar .

Hava boşluğu olan bilgisayarlar, Internet ve yerel ağlardan izole edilen ve bu nedenle, veri sızması veya uzatması zor olan en güvenli cihazlar olduğuna inanılmaktadır.

“Hedefe yönelik saldırının bir parçası olarak, rakip, hava mühendisliği, tedarik zinciri saldırıları veya kötü amaçlı içeriden çalışanlar tarafından hava atılan ağlara sızabilir. Son on yılda keşfedilen birçok APT’nin, hava boşluklu ağları etkileyebileceğini unutmayın. Örneğin, Turla , RedOctober ve Fanny, “araştırmacılar söyledi. “Ancak, hava geçişli sistemlerin ihlal edilmesinin mümkün olduğu görülmesine rağmen, verilerin hava atımlı bir sistemden ekstansüzyonu bir sorun olmaya devam ediyor.” Olarak adlandırılan PNÖMATİK HAVALI ŞAHMERDAN , en son teknik, özel olarak tasarlanmış kötü amaçlı kullanılarak, hava boşluklu bilgisayarın CPU kullanımı kontrol edilmesi ve ikili biçimde veri ipuçlarını aktarmak için mors-kod benzeri bir şekilde akım dalgalanmaları oluşturma içerir (diğer bir deyişle, 0 ve 1) .

Modüle edilmiş ikili bilgiyi geri alabilmek için, bir saldırganın, güç hatları üzerinden iletilen akım akışını izlemek için donanımı implant etmesi (yürütülen emisyonu ölçmek için) ve daha sonra, exfiltre edilmiş verileri deşifre etmesi gerekir.

“Bilgisayarda çalışan kötü amaçlı yazılımların, CPU’nun iş yükünü kontrol ederek sistemin güç tüketimini düzenleyebileceğini gösteriyoruz. İkili veriler, akım hatlarındaki değişiklikler, güç hatları aracılığıyla yayılan ve bir saldırgan tarafından yakalanan değişiklikler üzerinde modüle edilebilir. “araştırmacılar söyledi.

Araştırmacılara göre, saldırganlar, yaklaşımlarına bağlı olarak bilgisayardan veriyi saniyede 10 ila 1000 bit hızda artırabilirler.

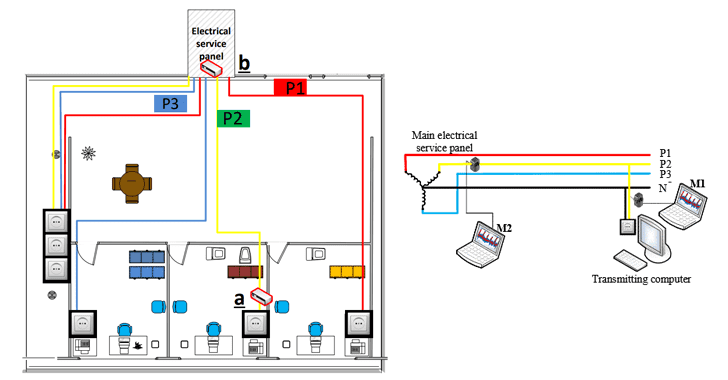

Saldırganlar, bilgisayarı bağlayan hedef binanın içindeki güç hatlarını tehlikeye atabilirlerse, daha yüksek hız elde edilir. Bu saldırı “hat seviyesi powerhammering” olarak adlandırıldı.

Daha yavaş hız, bir binanın dış elektrik servis panelinden yararlanılabilen “faz seviyesinde elektrik tasarrufu” ile elde edilir.

Saldırının her iki varyantında, saldırgan yürütülen emisyonu ölçer ve kodlar ve daha sonra exfiltrated verileri deşifre eder.

Hat düzeyi PowerHammering saldırısı ile, araştırmacılar 100 bit / saniye hızında Intel Haswell-dönemi dört çekirdekli işlemci çalıştıran bir bilgisayardan 1000 bit / saniye hızında ve Intel Xeon E5-2620 destekli bir sunucudan veri genişletebiliyorlardı. Her ikisi de yüzde sıfır hata oranıyla.

Faz seviyesinde varyant saldırısı, performans düşüşüne uğrar. Faz seviyesindeki arka plan gürültüsünden dolayı (güç, cihazlar ve ışıklar gibi diğer her şeyle bağlantılı olduğundan), araştırmacılar yüzde sıfır hata hızında 3 bit / saniyeye kadar hızlara ulaşabilir, ancak bu 4.2’ye yükseldi 10 bit / saniye hızında.

Araştırmacılar, “Sonuçlar, aşama düzeyinde güç kırıcı saldırılarda, masaüstü bilgisayarların yalnızca parolalar, kimlik belirteçleri, şifreleme anahtarları vb. Gibi az miktarda veriyi genişletmek için kullanılabileceğini gösteriyor” dedi.