Güvenlik araştırmacıları, kötü amaçlı yazılımların tespiti engellenmesine yardımcı olabilecek yeni bir filizsiz kod enjeksiyon tekniği olan Process Doppelgänging’i kullanan ilk fidye yazılımını buldu.

Process Doppelgänging saldırı yararlanır bir deyişle, Windows fonksiyonu, NTFS İşlemler ve Windows süreç yükleyicinin eski bir uygulamada yerleşik ve Windows 10. içeren Microsoft Windows işletim sisteminin tüm modern versiyonları, çalışır Process Doppelgänging saldırısı NTFS kullanılarak çalışır meşru bir sürecin belleğini değiştirerek, süreç izleme araçlarını ve antivirüsleri meşru sürecin çalışmakta olduğuna inanarak kandırmak suretiyle kötü amaçlı bir işlem başlatmaya yönelik işlemler.

Process Doppelgänging saldırı detayları kamuoyuna açıklandıktan kısa bir süre sonra, modern güvenlik çözümlerini atlatma girişiminde birçok tehdit unsuru kötüye kullanılmaya başladı.

Kaspersky Lab’deki güvenlik araştırmacıları, yeni bir SynAck versiyonu olan ilk fidye yazılımını bulmuşlardır . Bu teknik, kötü amaçlı eylemlerinden kurtulmak ve Amerika Birleşik Devletleri, Kuveyt, Almanya ve İran’daki kullanıcıları hedeflemek için bu tekniği kullanmaktadır.

Başlangıçta Eylül 2017’de keşfedilen Synnick Ransomware, tersine mühendislik yapılmasını önlemek için karmaşık gizleme teknikleri kullanmaktadır, ancak araştırmacılar bunu paketlemeyi ve analizlerini bir blog gönderisinde paylaşmayı başarmıştır.

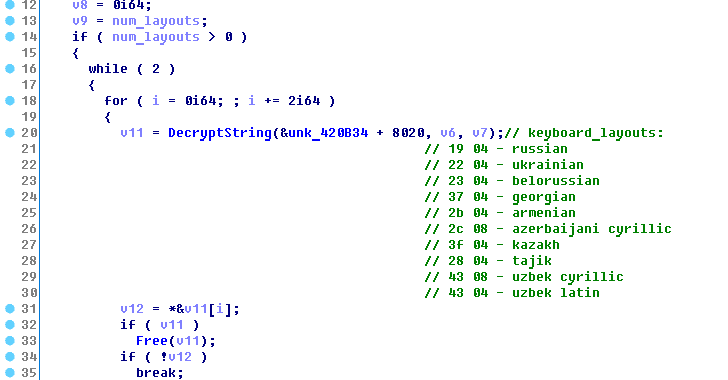

SynAck hakkında ilginç olan bir şey, bu fidye yazılımının Rusya, Belarus, Ukrayna, Gürcistan, Tacikistan, Kazakistan ve Özbekistan dahil olmak üzere belirli ülkelerden insanları etkilememesi.

Belirli bir kullanıcının ülkesini tanımlamak için SynAck ransomware, kullanıcının bilgisayarında yüklü olan klavye düzenlerini, kötü amaçlı yazılımda depolanmış bir kodlanmış listeyle eşleştirir. Bir eşleşme bulunursa, ransomware 30 saniye uyur ve dosyaların şifrelenmesini önlemek için ExitProcess çağırır.

SynAck ransomware, dizinin bulunduğu yerden kontrol edilerek otomatik kum havuzu analizini de engeller. Kötü amaçlı yürütülebilir dosyayı ‘yanlış’ bir dizinden başlatmaya yönelik bir girişimde bulunsaydı, SynAck daha fazla ilerlemez ve bunun yerine kendi kendini sonlandıracak.

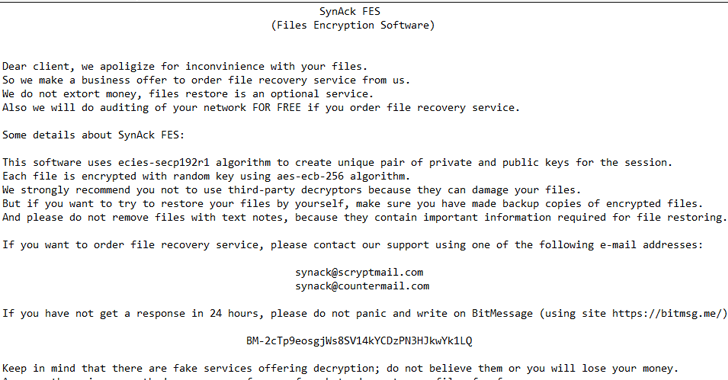

Virüs bulaştıktan sonra, diğer tüm fidye yazılımları gibi, SynAck her virüslü dosyanın içeriğini AES-256-ECB algoritması ile şifreler ve saldırganlara temas edene ve taleplerini yerine getirene kadar kurbanlara şifre çözme anahtarı sağlar.

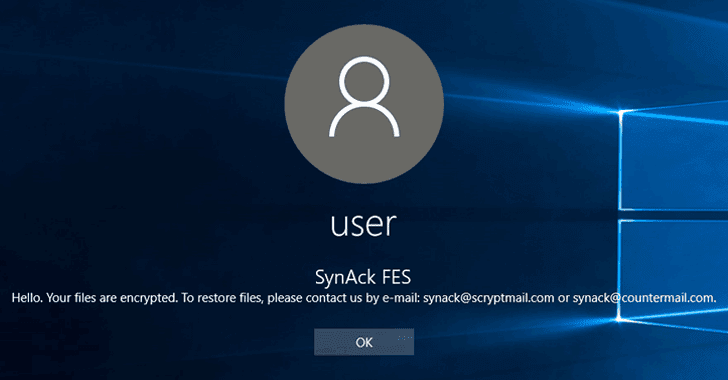

SynAck ayrıca, kayıt defterindeki LegalNoticeCaption ve LegalNoticeText anahtarlarını değiştirerek Windows oturum açma ekranına bir ransomware notu görüntüleyebilir. Fidye yazılımı, virüs bulaşmış bir makinenin adli analizini önlemek için sistem tarafından depolanan olay kayıtlarını bile temizler.

Araştırmacılar, SynAck’ın PC’ye nasıl indiğini söylememesine rağmen, çoğu fidye yazılımı, e-postalara, web sitelerinde kötü amaçlı reklamlara ve üçüncü taraf uygulama ve programlarına yayıldı.

Bu nedenle, bir e-posta üzerinden gönderilen davetsiz belgeleri açarken ve bu tür fidye yazılımı bulaşmalarına karşı korunma girişiminde kaynak doğrulamadığı sürece bu belgelerin içindeki bağlantılara tıklarken her zaman dikkatli olmalısınız.

Bu durumda, sadece birkaç güvenlik ve virüsten koruma yazılımı sizi tehditlere karşı savunabilir veya uyarır, ancak sisteminizde etkili bir antivirüs güvenlik paketine sahip olmak ve güncel tutmak için her zaman iyi bir uygulamadır.

Son fakat en önemlisi değil: değerli verilerinizde sıkı bir tutuş olması için, her zaman önemli dosyalarınızın kopyalarını her zaman PC’nize bağlı olmayan bir harici depolama aygıtına dönüştüren bir yedekleme rutinine sahip olursunuz.