Geçen ayın sonlarında keşfedilen devasa VPNFilter botnet kötü amaçlı yazılımın tehdidinin başlangıçta düşündüğümüzün ötesindeydi.

Cisco’nun Talos siber istihbaratından gelen güvenlik araştırmacıları, saldırganların kullanıcılara casusluk yapmalarına ve tahrip edici siber operasyonlar gerçekleştirmelerine olanak tanıyan, en az 54 ülkede 500.000’den fazla yönlendiriciye bulaşan gelişmiş bir IoT botnet kötü amaçlı yazılımı olan VPNFilter kötü amaçlı yazılım hakkında daha fazla ayrıntıyı ortaya çıkardı.

Başlangıçta, inanılırdı hedefler yönlendiriciler ve Linksys, MikroTik, NETGEAR ve TP-Link’in ağa bağlı depolama zararlı yazılım, ancak derinlemesine araştırmacılar tarafından yürütülen analiz daha o ortaya VPNFilter da ASUS, D- tarafından üretilen cihazlar kesmek olduğunu Link, Huawei, Ubiquiti, QNAP, UPVEL ve ZTE.

“Öncelikle, hedef oyuncu için yeni olan satıcılardan bazıları da dahil olmak üzere bu oyuncu tarafından hedef alındığını belirledik. Bu yeni satıcılar. Yeni cihazlar da Linksys, MikroTik, Netgear ve TP-Lin’den keşfedildi” araştırmacılar diyorlar.

Yukarıda listelenen etkilenen satıcılar tarafından üretilen cihazları ele geçirmek için kötü amaçlı yazılım, sıfır gün güvenlik açıklarından yararlanmak yerine yalnızca bilinen güvenlik açıklarına dayanır veya varsayılan kimlik bilgilerini kullanır.

VPNFilter ‘ssler’ – Man-in-the-Middle Attack Modülü

Bunun yanı sıra, araştırmacılar öncelikle, eğer yüklendiyse, bilgisayar korsanlarının virüslü bir yönlendiriciden geçen ağ trafiğini engellemelerine ve kötü niyetli yükleri insanlara kullanmalarına olanak veren gelişmiş bir ağ paketi sniffer olan “ssler” adında yeni bir 3 aşamasındaki teknik ayrıntıları paylaştı. -in-orta saldırıları.

Araştırmacılar, “Ssler modülü, 80 numaralı bağlantı noktası için gönderilen aygıttan geçen tüm trafiği yakalayarak veri sızması ve JavaScript enjeksiyon yetenekleri sağlıyor” diyor.

Bu 3 aşamalı modül, kötü amaçlı yazılımları, yeniden başlatıldıktan sonra bile, virüs bulaşmış bir aygıtta kalıcı bir varlığı koruyabilir.

Ssler modülü, modülün davranışını ve hangi web sitelerinin hedefleneceğini tanımlayan bir parametre listesi kullanarak virüslü ağa bağlı belirli cihazlar için özel kötü amaçlı yükler sunmak üzere tasarlanmıştır.

Bu parametreler, çalınan verilerin saklanması gereken cihazdaki bir klasörün konumunu, ipucu kurallarını oluşturmak için kaynak ve hedef IP adresi ile JavaScript enjeksiyonunun hedeflenen URL’sini tanımlamak için ayarları içerir.

Bağlantı noktası 80’deki tüm giden web istekleri için paket koklama özelliğini ayarlamak için, modül, yüklemeden hemen sonra aygıtın iptables’lerini bağlantı noktası 80 için hedeflenen tüm ağ trafiğini 8888 bağlantı noktasını dinleyen yerel hizmetine yeniden yönlendirecek şekilde yapılandırır.

Araştırmacılar, “Bu kuralların kaldırılmamasını sağlamak için, ssler onları siler ve her dört dakikada bir geri ekler.”

HTTPS isteklerini hedeflemek için, ssler modülü ayrıca SSLStrip saldırısı gerçekleştirir, yani HTTP’ye HTTPS bağlantılarını düşürür, kurban web tarayıcılarını düz metin HTTP üzerinden iletişim kurmaya zorlar.

VPNFilter ‘dstr’ – Cihaz Yıkım Modülü

Bir önceki makalemizde de belirtildiği gibi, VPNFilter ayrıca, virüslü bir aygıtı normal aygıt çalışması için gerekli olan dosyaları silerek kullanılamaz hale getirmek için kullanılabilecek bir yıkıcı kabiliyete (dstr modülü) sahiptir.

Kötü amaçlı yazılımlar, adli tıp analizi sırasında varlığını gizlemek amacıyla, sistemdeki dosyaların (vpnfilter, güvenlik ve tor adlı) geri kalanını silmeden önce, önce kasıtlı olarak kendini öldürdüğü yönlendiriciler için bir killswitch tetikler.

Bu kabiliyet, bireysel mağdur makinelerinde veya topluca tetiklenebilir ve dünya çapında yüzbinlerce kurban için internet erişimini potansiyel olarak kesebilir.

Sadece Yönlendiricinizi Yeniden Başlatma Yeterli Değildir

VPNFilter’in keşfinden hemen sonra bir kilit komut ve kontrol sunucusunun FBI ele geçirilmesine rağmen, çok yönlü ve çok aşamalı tasarımı sayesinde botnet hala aktif durumda.

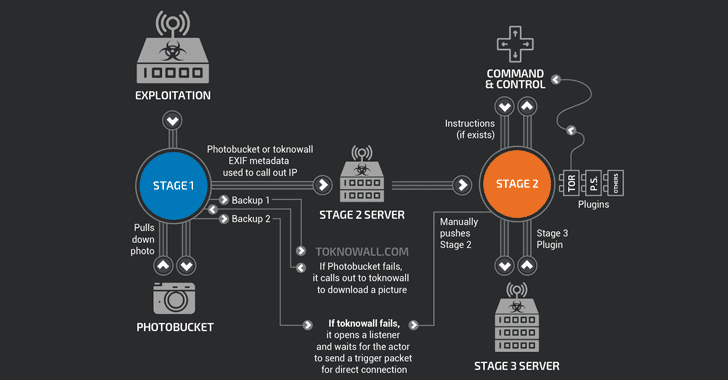

Kötü amaçlı yazılımın 1. aşaması, virüs bulaşmış cihaz üzerinde kalıcı bir ayak uydurarak ve 2. ve 3. aşama kötü amaçlı yazılımların dağıtılmasını sağlayarak yeniden başlatmadan kurtulabilir. Bu nedenle, virüslü bir cihaz her yeniden başlatıldığında, 2 ve 3 numaralı aşamalar cihaza yeniden yüklenir.

Bu, FBI’ın VPNFilter’in anahtar C & C sunucusunu ele geçirdikten sonra bile, zararlı yazılımla halihazırda enfekte olmuş yüz binlerce cihaz, muhtemelen sahne 2 ile enfekte olduğu ve daha sonra aşama 2 ve 3’ü yüklediği anlamına gelir.

Bu nedenle, tek başına yeniden başlatma tamamen baştan sona yeterli değildir. VPNFilter zararlı yazılımını virüslü aygıtlardan kaldırın ve tüketici sınıfı yönlendiricilerin, anahtarların ve ağa bağlı depolama aygıtlarının sahiplerinin modelden modele farklılık gösteren ek önlemler alması gerekir. Bunun için yönlendirici sahiplerinin üreticilerine başvurmaları tavsiye edilir.

Bazı aygıtlarda, yönlendiricilerin fabrika varsayılanlarına sıfırlanması, olası yıkıcı kötü amaçlı yazılımları kaldırmanın yanı sıra 1. adımı kaldırırken, bazı aygıtlar basit bir yeniden başlatmayla temizlenebilir, ardından aygıtın bellenimi güncelleştirilir.

Yönlendiriciniz güncellenemiyorsa, atmayın ve yeni bir tane satın alın. Güvenliğiniz ve mahremiyetiniz bir yönlendiricinin fiyatından daha fazla.