Her bulaşma vektörünü engellemek için güvenlik kontrollerini beklemenin gerçek dışı olduğu bir sır değil. Çoğu kuruluş için, tehditlerin çoktan tehditleri çoktan ihlal ettiği ve ağlarında gizlendikleri olasılığı çok yüksektir.

Bu tür tehditleri hızlı bir şekilde belirlemek çok önemlidir, ancak bu iğneleri samanlıkta bulmak için geleneksel yaklaşımlar genellikle yetersiz kalmaktadır.

Artık daha uygun, daha etkili tehdit avı yetenekleri için eşsiz bir fırsat var ve en sıra dışı bir çabadan kaynaklanıyor: geniş alan ağına yaklaşımı yeniden düşünmek.

Bugün siber öldürme zincirine baktığımızda, iki ana aşama vardır: enfeksiyon ve enfeksiyon sonrası. Güvenlik uzmanları, organizasyonların güvenlik kontrolleri ne kadar iyi olursa olsun, virüs bulaşabileceğini kabul ediyor.

Basit gerçek şu ki, enfeksiyon vektörleri hızla ve sürekli olarak değişmektedir. Saldırganlar yeni dağıtım yöntemlerini kullanıyorlar – sosyal mühendislikten sıfır gün patlatmaya kadar her şey – ve bunlar genellikle etkilidir.

Çoğu durumda, bir enfeksiyon tekil bir olaydır. Teslimat yöntemi, tehditlerin girmesini önlemek için kullanılan güvenlik kontrolleri tarafından tespit edilme şansını azaltan tekildir.

Ne yazık ki, çoğu kuruluş hala kaynaklarını daha çok tespit edilmek yerine önleme konusuna odaklamaktadır. Bugün kullandıkları başlıca araçlar arasında güvenlik duvarı, anti-spam, korumalı alan, IPS (izinsiz giriş önleme), istihbarat beslemeleri, URL filtreleme, kötü amaçlı yazılım önleme ve anti-bot bulunuyor.

Bu çözümler, enfeksiyon girişimlerini önlemek için çevre sınırının solunda olacak şekilde tasarlanmıştır. Ancak, bir tehdit çevre boyunca kayarken, araç bunu göremez veya durduramaz.

Tehdit avı artıyor

Bu, “tehdit avcılığı” kavramına ya da mevcut güvenlik önlemlerinden kurtulmuş olan tehditlere karşı ağı proaktif bir şekilde arama sürecine yol açmıştır.

Tehdit avcılığı, enfeksiyon sonrası bir zihniyete ve SIEM (güvenlik olayı ve olay yönetimi), EDR (uç nokta saptama ve cevaplama) ve NDR (ağ tespiti ve yanıtı) gibi araçlara geçiş yapılmasını gerektirir.

Bu araçlarla bile, tehdit avı çeşitli nedenlerden dolayı bir sorundur. Bir şey için, bu çözümler “ağır” dır. Ağlara yerleştirilen uç noktalarda ve / veya donanım üzerinde aracıların kurulmasını içeren bir çeşit veri toplama gerektirir. Bu büyük bir işletme için oldukça pahalı olabilir.

Dahası, koleksiyon aracının yüklü olmadığı mobil cihazlardan gelen trafiği kaçırabilir. Diğer bir problem, bu çözümlerin zaman içinde tek bir noktada mevcut maddi verilere dayanmasıdır. Bu veriler daha geniş bir bağlam ve tarihsel perspektiften yoksundur.

Örneğin, bir SIEM aracı uyarıları ve birçok farklı nokta güvenlik çözümlerinden günlükleri aldığında, uyarılar birbirinden ayrılır, öyle ki her bir sonuç, uyarıların ardındaki ham veriler olmadan farklı olur.

Bir enfeksiyon tespit etmek için güvenlik analistleri için yeterli bağlam olmadan çok fazla olay var. Ayrıca, az sayıda kuruluş, verileri analiz etmek ve kalıcı tehditleri tespit etmek için gerekli beceri ve kaynaklara sahiptir.

Tehdit avına yeni bir fırsat

İşin tuhafı, kuruluşun, bulut tabanlı bir hizmet olarak yazılım tanımlı geniş alan ağına (SD-WAN) geçişi, şimdi mevcut yaklaşımların eksikliklerini ele alan tehdit avcılığı yapmak için alternatif yollar sunuyor.

Bulut tabanlı SD-WAN, tipik kurumsal ağın tüm birimlerinin – genel merkez ofisi, veri merkezi (ler), şube konumları, harici ağın parçası olan bulut altyapısının (yani, AWS) yeni bir ağ mimarisidir. Azure, vb.), Mobil kullanıcıların yanı sıra buluttaki bir ağa bağlılar.

Bu öğeler, bulut ağ omurgasına küresel bir dizi nokta (PoP) aracılığıyla bağlanır. Bu, kurumsal internet artı WAN trafiği de dahil olmak üzere, bağlı olan çeşitli kuruluş varlıklarının tüm trafiğini taşıyan tek bir birleşik ağ oluşturur. Tüm bu trafik akışının tek bir ağda olması, tehdit avı için değerli bir veri kümesi oluşturur.

Cato Networks , yeni bir tehdit avcılığı hizmetine girdi olarak Cato Cloud ağından geçen bu tek ve birleşik veri kaynağını kullanma fırsatını belirlemiştir.

Bu, Cato’nun güvenlik duvarını bir hizmet, Yeni Nesil güvenlik duvarı, güvenli web ağ geçidi ve gelişmiş tehdit koruması içeren halihazırda birleştirilmiş güvenlik teklifini genişletiyor.

Bulut tabanlı ağ oluşturma ile tehdit avını benzersiz kılan nedir?

Geleneksel ağ güvenlik çözümleri tek bir şube ağı düzeyinde inşa edilmiştir. İnceledikleri tüm trafik, şube veya coğrafi konum gibi belirli bir konumla izole edilir ve sınırlandırılır.

Cato’nun tam bir görünüme sahip olduğu kendi ağ omurgasına sahip olması nedeniyle, servis sağlayıcı tüm dünyadaki tüm müşterilerden tüm ağ trafiğini görebilir. Birçok ağ akışına ve bu kadar çok veriye bu görünürlük benzersizdir ve Cato’nun sınırsız ham verilere dayanarak tam tehdit avlamasına olanak veren modelleri oluşturmasına izin verir.

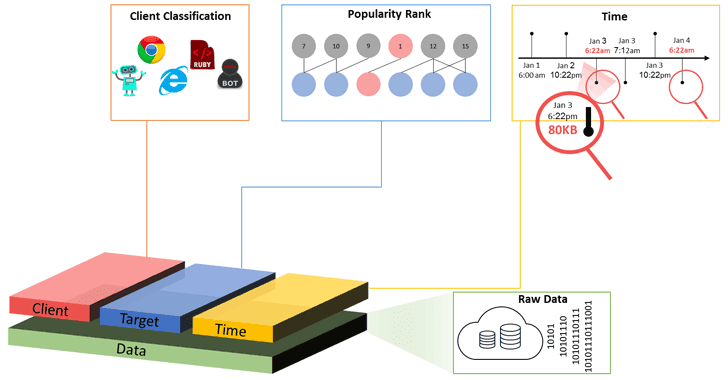

Cato’nun modeli, veri bağlamının üç yönünü geliştirmektedir: istemci sınıflandırması, hedef ve zaman ( bkz. Şekil 1)). Bu öğelerin her birine bir göz atalım ve üç parçayı bir araya getirmenin ağ üzerinde bir tehdidin bulunduğuna dair çok yüksek bir güven derecesi sağladığını görelim.

Şekil 1: Cato, sadece güvenlik kayıtlarını değil, ham ağ verilerinden çalışarak ve daha sonra üç boyutlu (istemci, hedef ve zaman) bağlamı genişleterek algılama doğruluğunu iyileştirmeyi iddia ediyor.

Müşteri sınıflandırması

Müşteri sınıflandırması ile başlar. Diğer güvenlik çözümleri, kaynak istemciyi akışla incelediğinde, kaynak IP, kullanıcı adı ve aygıt adı gibi varlıklar dikkate alınır.

Genellikle, bu bilgiler farklı cihazları ağ üzerinden ayırmak için kullanılır, ancak trafiğin kötü amaçlı olup olmadığı konusunda karar almada nadiren kullanılır.

Cato, HTTP veya TLS’nin ana iletişimin bir parçası olup olmadığı, çeşitli tarayıcıların benzersiz parmak izleri ve kullandıkları kitaplık türleri gibi öğeleri kullanarak istemci sınıflandırmasını daha geniş bir plana genişletmiştir. Bu öğeler çok daha fazla ayrıntı sağlar ve bu verileri makine öğrenimi ile analiz ederek, Cato farklı müşterileri ağında çok doğru bir şekilde sınıflandırabilir.

Hedef

Cato’nun kullandığı bir sonraki bağlam öğesi hedeftir — bir istemcinin bağlandığı IP veya etki alanı adresi. Hedef, genellikle bir şeyin kötü niyetli olup olmadığına karar verme sürecinde kullanılan akışın bir parçasıdır. Çoğu güvenlik çözümü, hedefi yalnızca güvenlik yayınlarının bir listesiyle karşılaştırır.

Cato, gördüğü her hedefe “popülerlik puanı” yaratarak daha da ileri gider. Skor, müşterilerin hedeflerle iletişim kurduğu zaman sayısına göre hesaplanır. Tüm hedeflerin puanları daha sonra toplanır ve genellikle en düşük puan alan hedefler, kötü amaçlı veya komut ve kontrol web sitelerinin göstergeleridir.

Zamanla iletişim

Cato’nun son içerik parametresi zaman. Aktif malware zamanla iletişim kurmaya devam eder; Örneğin, C & C sunucusundan komut almak veya verileri uzatmak için. Zaman (tekrarlama) genellikle diğer güvenlik çözümleri tarafından dikkate alınmaz, oysa Cato bunu önemli bir veri unsuru olarak görür.

Dış iletişim tekdüze tekrarlandığında, bu trafiği üreten bir makine ya da bot olma olasılığı daha yüksektir ve bu nedenle de daha kötü bir trafiktir.

Gerçek hayat örneği

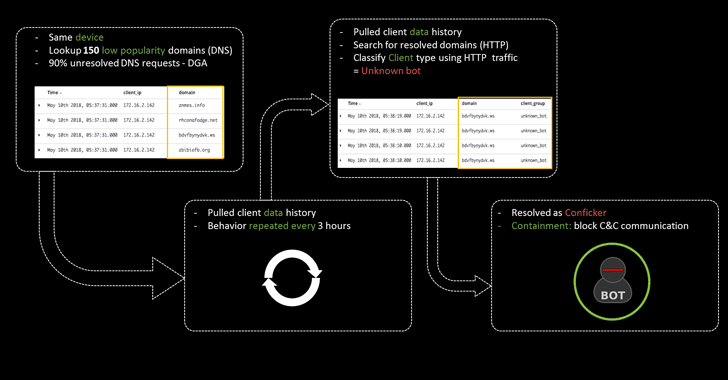

Şekil 2: Cato’nun müşterinin ağında Conflicker’ı nasıl tanımladığı ile ilgili bir örnek. Süreç boyunca müşteri, hedef ve zaman kullanımını unutmayın.

Aşağıdaki örnek gerçek bir Cato müşterisinden alınmıştır. Cato Cloud ağında,% 90’ından fazlasının çözümlenmemiş DNS istekleri olduğu yaklaşık 150 alana bağlanmaya çalışan bir makine var. Etki alanları kendileri tarafından oluşturulan bir algoritma gibi görünürler (bkz. Şekil 2)

Geçmişe bakıldığında, analistler bu olayın her üç saatte bir gerçekleştiğini ve bunun da muhtemelen bot trafiğini gösterdiğini görebilirler. Alanlardan bazıları çözüldü, daha sonra analistlerin müşteriyi çözmesine izin veren bir HTTP oturumu vardı.

İstemci sınıflandırma algoritmalarına dayanarak, bu istemci ağ sağlayıcısının aldığı tüm verilerde Cato tarafından bilinmemektedir. Bu noktada, bilinmeyen bir botun, popülerlik düzeyi düşük bir web sitesiyle sık sık iletişim kurduğu sonucuna varmak mümkündür. Makinenin sahibi olan müşteri ile yapılan ek analizler, kötü amaçlı yazılım bulaştığını gösterir.

Cato, bu tehdidi hiçbir harici besleme veya IPS imzası olmadan otomatik olarak algılayabilmiştir. Keşif, sadece ağ akışlarına bakmanın bir sonucuydu. Verilerin toplanması için herhangi bir ek aracı veya donanım gerekli değildi, çünkü hepsi Cato ağını normal olarak geçiyordu.

Son kullanıcı, bu tehdidi yakalamak için herhangi bir çaba sarf etmedi, Cato’nun kötü amaçlı yazılım barındırdığından şüphelendiği makineye bakma dışında. Bu, tehdit avı için yeni bir paradigmadır.