Check Point Software Technologies’teki güvenlik araştırmacıları, Android işletim sistemine karşı saldırganların akıllı telefonlarınızı kötü niyetli uygulamalarla sessizce enfekte etmelerine veya hizmet reddi saldırılarını başlatmalarına izin verebilecek yeni bir saldırı vektörü keşfettiler.

Android uygulamalarının uygulamalarla ilgili verileri depolamak için ‘Harici Depolama’ sistemini kullanma şeklinden yararlanır. Bu program, kurcalandığında hedeflenen uygulamanın ayrıcalıklı içeriğinde kod enjeksiyonuna neden olabilir. Android işletim sistemindeki uygulamaların kaynaklarını cihazda iki yerde (dahili depolama ve harici depolama) saklayabileceğine dikkat edilmelidir.

Google’ın kendisi, Android uygulama geliştiricilerine, dahili dosyaların korunmasına yönelik olarak, Android’in yerleşik sanal alanını kullanarak korunan her uygulamaya ayrılmış izole bir alan olan, hassas dosyalarını veya verilerini depolamak için yönlendiren yönergeler sunar.

Ancak, araştırmacılar, Google Translate’in kendisi de dahil olmak üzere birçok popüler uygulamanın Yandex Translate, Google Voice Typing, Google Metin Okuma, Xiaomi Browser gibi aynı cihazda yüklü olan herhangi bir uygulama tarafından erişilemeyen korumasız harici depolama alanı kullandığını tespit etti. .

Android Man-in-the-Disk Attack Nasıl Çalışır?

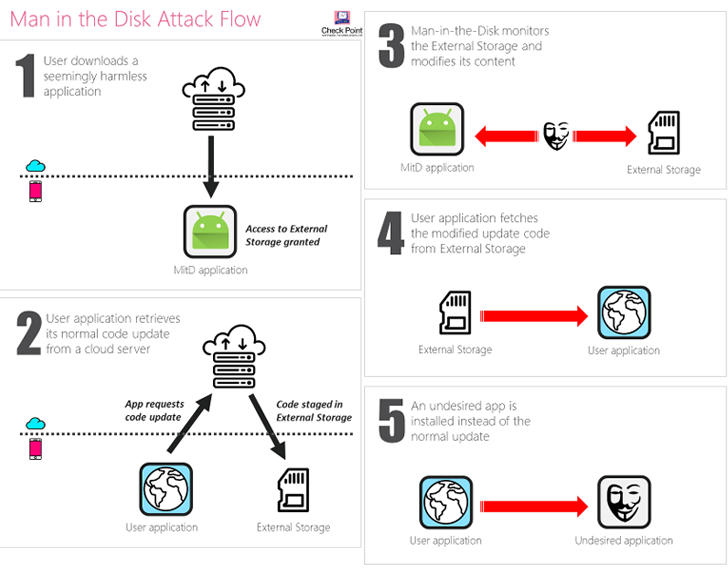

“Ortadaki adam” saldırısına benzer şekilde, “diskte adam” (MitD) saldırısı kavramı, harici depolama ve bir uygulama ile değiştirilen verilerin değiştirilmesini ve değiştirilmesini içerir. Dikkatle hazırlanmış bir türev “zararlı sonuçlara yol açacaktır.”

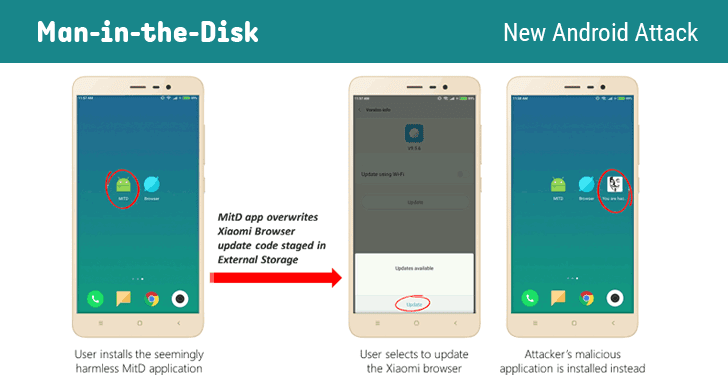

Örneğin, araştırmacılar, güncellemeyi yüklemeden önce Xiaomi web tarayıcısının en son sürümünü cihazın harici belleğinde indirdiğini bulmuşlardır. Uygulama, verilerin bütünlüğünü doğrulayamadığından, uygulamanın meşru güncelleme kodu kötü amaçlı bir kodla değiştirilebilir.

Araştırmacılar bir blog yazısında “Xiaomi Tarayıcının Harici Depolama Alanını uygulama güncellemeleri için bir evreleme kaynağı olarak kullandığı bulundu .”

“Sonuç olarak, ekibimiz uygulamanın güncelleme kodunun değiştirildiği bir saldırı gerçekleştirebildi ve bu da meşru bir güncelleme yerine alternatif, istenmeyen bir uygulamanın yüklenmesine yol açtı.”

Bu şekilde, saldırganlar, kullanıcının akıllı telefonundaki ve harici depolama birimindeki başka herhangi bir uygulama arasında aktarılan verileri izleyebilecekleri bir diskten adam pozisyonu elde edebilir ve manipüle etmek veya çökmek için kendi zararlı sürümleriyle üzerine yazabilirler. onlar.

Saldırı ayrıca, kullanıcının bilgisi olmadan arka planda başka bir kötü amaçlı uygulama yüklemek için de kötüye kullanılabilir; bu, en sonunda ayrıcalıkları yükseltmek ve Android cihazının kamera, mikrofon, iletişim listesi vb. Gibi diğer bölümlerine erişim kazanmak için kullanılabilir.

[youtube https://www.youtube.com/watch?v=6ILEQ9LofEo&w=560&h=315]

[youtube https://www.youtube.com/watch?v=M3rQ_J8rS7c&w=560&h=315]

Check Point araştırmacıları ayrıca, dosyaları Android’in harici depolama alanından kullanılan verilerin bütünlüğünü doğrulayamadığı için dosyaları uzatma ve Google Çeviri, Google Voice-to-Text ve Yandex Translate’i kilitleme başardı.

Check Point araştırmacılarının bu yeni MitD saldırısı için test ettiği uygulamalar arasında Google Translate, Yandex Translate, Google Voice Typing, LG Uygulama Yöneticisi, LG World, Google Metin Okuma ve Xiaomi Tarayıcı bulunuyor.

Check Point, kendisinin güvenlik yönergelerini takip etmediği, bazı etkilenen uygulamaları kabul ettiği ve düzelttiği ve diğer savunmasız uygulamaların da düzeltildiği süreçte olduğunu söyledi.

Araştırmacılar ayrıca Google’ın yanı sıra diğer hassas uygulamaların geliştiricilerine de yaklaştı, ancak Xiaomi de dahil olmak üzere bazılarının sorunu düzeltmeyi reddetti. Check Point araştırmacıları, “Bu uygulama açıklarını keşfettikten sonra, onları güncellemek ve yanıtlarını talep etmek için Google, Xiaomi ve diğer savunmasız uygulamaların sağlayıcılarıyla bağlantı kurduk.” dedi.

“Kısa bir süre sonra Google’ın uygulamalarına yönelik bir düzeltme yayınlandı, ek korunmasız uygulamalar güncelleniyor ve kullanıcılara yama sağlandıktan sonra açıklanacaktır, ancak Xiaomi bunu şu anda ele almaya karar vermedi.”

Araştırmacılar sadece az sayıda büyük uygulamayı test ettiklerini ve bu nedenle sorunun açık bir şekilde belirtildiklerinden çok daha fazla sayıda Android uygulamasını etkilediğini ve milyonlarca Android kullanıcısını potansiyel olarak siber tehditlere karşı savunmasız bıraktığını vurguladı.