Güvenlik araştırmacıları, siber suçluların ve e-posta sahtekarlarının Microsoft Office 365 gibi yaygın olarak kullanılan e-posta hizmetleri tarafından geliştirilen Gelişmiş Tehdit Koruması (ATP) mekanizmasını atlamak için vahşi ortamda kullandıkları yeni bir kimlik avı saldırısı konusunda uyarıda bulundular.

Microsoft Office 365 bir all-in- Exchange Online, SharePoint Online, Lync Online ve Word, Excel, PowerPoint, Outlook ve OneNote gibi diğer Office Web Uygulamaları gibi çeşitli çevrimiçi hizmetler, kullanıcılar için çözüm sunar. Bu hizmetlerin üzerine, Microsoft, ayrıca herhangi bir kara listeye veya şüpheli etki aramaya posta organları bağlantıları taramak için derin bir seviye giderek potansiyel phishing ve diğer tehditlere karşı savunmak için güçlü güvenlik korumasına öğrenme yapay zeka ve makinesi mevcuttur.

Ancak avcılar, kullanıcıları mağdur etmek için güvenlik korumalarını atlamanın bir yolunu bulurlar.

Bir aydan fazla bir süre önce, dolandırıcılar, popüler bir şirketi taklit etmek ve kullanıcıları kişisel ve banka bilgilerini vermelerini sağlamak için ZeroFont tekniğini kullanarak bulundu .

Mayıs 2018 yılında siber suçluların da bulunmuştu zararlı URL bölme kadar Güvenli Ofisi 365 güvenlik özelliğini sonunda kimlik avı sitesine kurbanları yönlendirme, kısmi köprüyü belirlemek ve değiştirmek için başarısız Bağlantılar bir şekilde.

SharePoint Kimlik Avı Saldırısı Nasıl Çalışır?

Bu sorunlar daha sonra Microsoft tarafından ele alındı, ancak şu anda avcılar, Office 365’in yerleşik güvenlik korumaları ve phish kullanıcılarını atlamak için yeni bir numara kullanıldı – bu sefer SharePoint belgelerine kötü amaçlı bağlantılar ekleyerek.

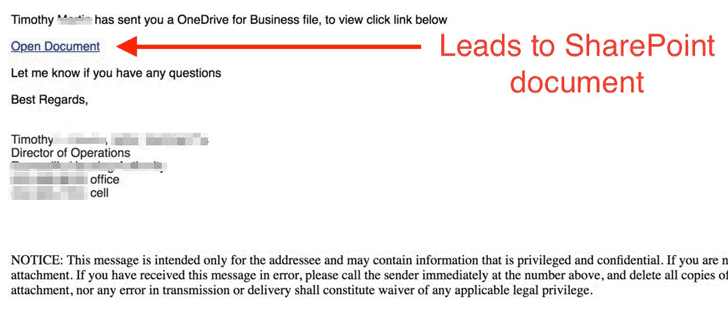

Yukarıda sözü edilen iki kimlik avı saldırısını keşfeden aynı bulut güvenlik şirketi Avanan, Microsoft’tan bir SharePoint belgesine bağlantı içeren e-postaları alan, Office 365 kullanıcıları tarafından hedeflenen yeni bir kimlik avı e-posta kampanyası ortaya çıkardı .

E-posta mesajının gövdesi, ortak çalışmak üzere bir kişiden gelen standart bir SharePoint davetiyle aynı görünür. Kullanıcı e-postadaki köprüyü tıkladığında, tarayıcı otomatik olarak bir SharePoint dosyasını açar.

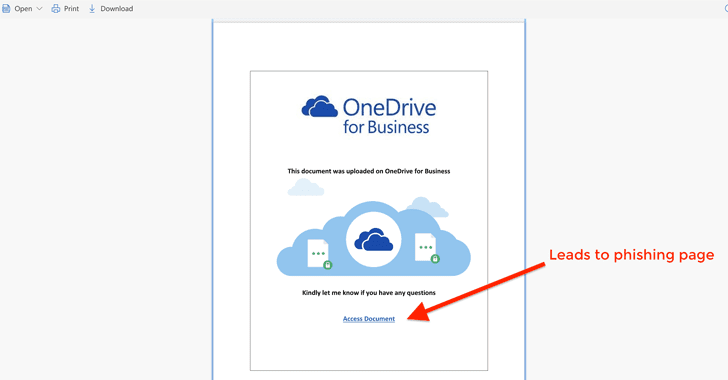

SharePoint dosyasının içeriği, OneDrive dosyasına standart bir erişim isteği taklit eder, ancak araştırmacılara göre, dosyadaki ‘Erişim Belgesi’ düğmesi aslında kötü amaçlı bir URL’ye köprülerdir.

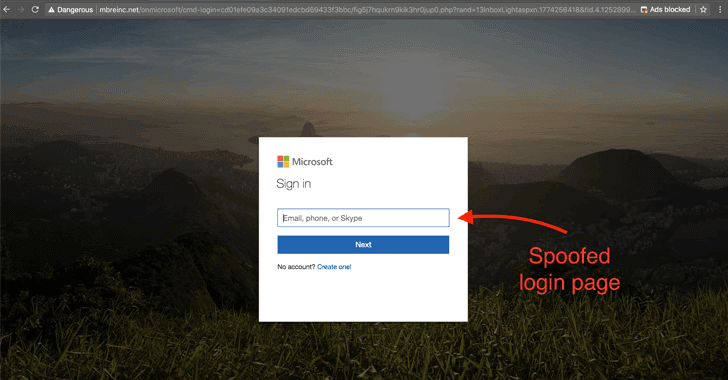

Kötü amaçlı bağlantı daha sonra kurbanı sahte bir Office 365 oturum açma ekranına yönlendirir ve kullanıcıdan giriş kimlik bilgilerini girmesini ister ve daha sonra bilgisayar korsanları tarafından toplanır.

Microsoft, e-postaya verilen bağlantıları içeren e-postaları tarar, ancak en son e-posta kampanyasındaki bağlantılar gerçek bir SharePoint belgesine yol açtığından, şirket bunu bir tehdit olarak tanımlamamıştır.

Araştırmacılar, “Bu tehdidi tanımlamak için Microsoft, kimlik avı URL’leri için paylaşılan belgelerdeki bağlantıları taramak zorunda kalacaktır. Bu, korsanların kimlik avı saldırılarını yaymak için avantaj sağladığını açık bir şekilde açığa çıkarır.”

“Microsoft, dosyalar içindeki bağlantıları taramak zorunda olsa bile, başka bir sorunla karşı karşıya kalacaklardı: URL, tüm SharePoint dosyalarına kara listeye almayan bağlantıları kara listeye almadı. Sharepoint dosyasının tam URL’sini kara listeye aldığında, bilgisayar korsanları kolayca yeni bir URL oluşturabilir .”

Bu nedenle, bu tür kimlik avı girişimlerini algılayacak kadar eğitilmedikçe, kimlik avı kullanıcıları hakkında hiçbir uyarı sağlanamaz.

Bulut güvenlik şirketine göre, bu yeni phishing saldırısı son iki hafta içinde kendi Office 365 müşterilerinin yüzde 10 karşı kaldıraçlı edildi ve firma aynı yüzde 365 kullanıcılarının küresel Ofisi için geçerlidir inanmaktadır.

O konu satırına GEREKLİ veya ACİL EYLEM kullanıyorsa Yani, kendini korumak için, size güvenli görünen e-postaları almaya bile, e-posta vücutta URL’lerin şüpheli olmalıdır.

Bir giriş sayfası sunulduğunda, URL’nin gerçekte meşru hizmet tarafından barındırılıp sunulmadığını öğrenmek için web tarayıcısındaki adres çubuğunu her zaman kontrol etmeniz önerilir.

En önemlisi, her zaman iki faktörlü kimlik doğrulamayı (2FA) kullanın, böylece saldırganlar parolanıza erişse bile, yine de ikinci kimlik doğrulama adımı için mücadele etmeleri gerekir.

Ancak, araştırmacılar, bu saldırının kullanıcıları bir kimlik avı sayfasına yönlendirmek yerine kötü amaçlı yazılım karşıdan yüklemesini tetikleyecek bağlantılar içermesi durumunda, “kullanıcının URL’yi tıklayıp araştırdığı zaman saldırıya neden olacağını” belirtti.