Intel işlemcilerde Meltdown ve Spectre kusurlarını açıklayan araştırmacı tarafından speküle edildiği gibi , bazı Intel işlemcileri Spectre (varyant 2) yan-kanal analizi saldırısı için yamalar almayacaklar.

Son bir mikrokod revizyon rehberinde ( PDF ) Intel bunu kabul ediyor. Spesifik tasarımlı tasarım hatalarını eski eski CPU’larında ele almak mümkün olmayacaktır çünkü bu, konuyu tam olarak azaltmak için işlemci mimarisinde değişiklik yapılmasını gerektirir.

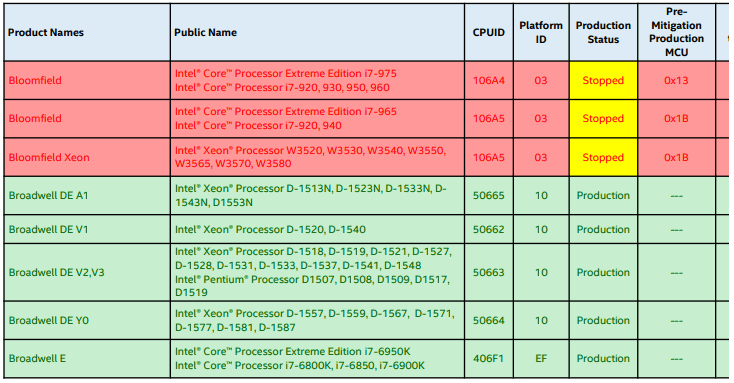

Yonga üreticisi, toplam 9 ürün ailesi için üretim durumuna “Durduruldu” (Bloomfield, Clarksfield, Gulftown, Harpertown Xeon, Jasper Ormanı, Penryn, SoFIA 3GR, Wolfdale ve Yorkfield) olarak işaretlendi.

Bunlar savunmasız yonga aileleri-2007 arasındaki satışa çıktı çoğunlukla eski, 2011-kaybedinceye korsanlara karşı savunmasız 230’dan fazla Intel işlemci modellerini bırakarak mikrokodu güncellemeleri almak o bilgisayarlar ve mobil cihazlar güçler milyonlarca.

Gözden geçirilen kılavuza göre, “bu ürünler için mikro-mimariler ve mikrokod yeteneklerinin kapsamlı bir araştırmasından sonra, Intel bu ürünler için bir ya da daha fazla nedenden ötürü mikrokod güncellemelerini yayınlamaya kararlıydı.”

Intel, etkilenen bazı ürünlerdeki kusurları ele almama konusundaki belgelerinde üç nedenden bahsetmektedir:

Varyant 2’yi hafifleten özelliklerin pratik bir şekilde uygulanmasını engelleyen mikro mimari özellikler (CVE-2017-5715) Müşteri girdilerine dayanarak, bu ürünlerin çoğu “kapalı sistemler” olarak uygulanmakta ve bu nedenle bu zayıflıklara daha düşük maruz kalma ihtimalinin olması beklenmektedir.

Spectre varyant 2 savunma (CVE-2017-5715) kullanılarak, bu çekirdek de dahil olmak üzere parolalar, şifreleme anahtarları, ya da duyarlı bilgiler gibi mikro işlemciler spekülatif yürütme ve dolaylı dal tahmini kullanmaktadır, burada sistemleri, hassas bilgi almak için kötü amaçlı bir program sağlayan etkiler bir yan kanal analizi saldırısı.

Ancak, bu işlemciler, Varyant 1 (Spectre) ve Varyant 3 (Meltdown) kusurlarını azaltmak için ön azaltım üretim mikrokod güncellemelerini yükleyebilir.

Intel, AMD Ryzen ve EPYC işlemcilerin yanı sıra, yetkisiz bir saldırganın hassas verilere erişmesine, kalıcı kötü amaçlı yazılımları çip içine kurmasına ve tehlikeye atılan sistemlere tam erişim sağlamasına olanak tanıyan 13 kritik güvenlik açığına karşı savunmasız bulundu .

AMD, bildirilen güvenlik açıklarını kabul etti ve önümüzdeki haftalarda milyonlarca etkilenen cihaz için ürün yazılımı yamaları vermeye söz verdi.

Bununla birlikte, güvenlik açıklarını keşfeden ve açıklayan güvenlik firması CTS Labs, AMD’nin bazılarının sabitlenemeyeceği güvenlik sorunlarının çoğunun kaldırılması için birkaç ay sürebileceğini iddia etti.