Güvenlik araştırmacıları, siber suçluların ve e-posta dolandırıcılarının, yaygın olarak kullanılan e-posta hizmetleri ve web güvenliği tarayıcıları tarafından uygulanan çoğu AI tarafından desteklenen kimlik avı tespit mekanizmalarını atlamak için vahşi ortamda kullandıkları basit bir teknik hakkında uyarıda bulundu.

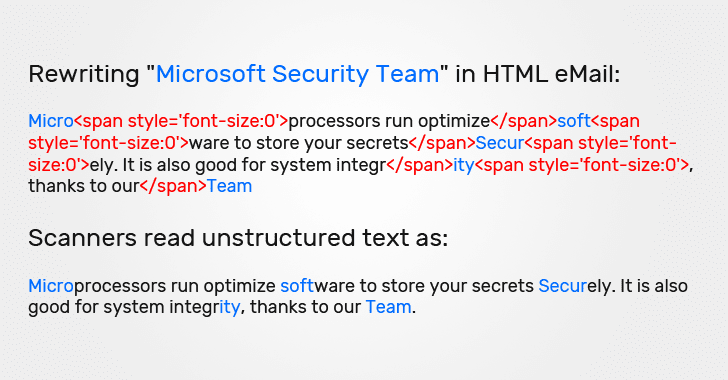

Dublaj ZeroFont , teknik aynı onun görünümünü tutarak Phishing e-mail gerçek içeriği dahilinde sıfır punto ile gizli kelimeleri eklemeyi içerir, ama aynı zamanda, e-posta güvenlik tarayıcıları gözünde dışı zararlı hale.

Bulut güvenlik şirketi Avanan’a göre , Microsoft Office 365, bu tür e-postaları ZeroFont tekniği kullanılarak kötü amaçlı hazırlanmış olarak algılamıyor.

Microsoft Office 365 gibi, birçok e-posta ve web güvenliği hizmeti, kötü amaçlı veya kimlik avı e-postalarını daha hızlı tanımlamak için doğal dil işleme ve diğer yapay zeka tabanlı makine öğrenme tekniklerini kullanır.

Teknoloji, güvenlik şirketlerinin, popüler bir şirketi taklit eden e-posta dolandırıcılığı, ödeme veya şifre sıfırlama isteği için kullanılan ifadeler gibi metin tabanlı göstergeleri tanımlayarak, bir e-postaya veya web sayfasına yerleştirilmiş yapılandırılmamış metinden anlamı analiz etmesine, anlamasına ve türetmesine yardımcı olur.

Ancak, bir phishing e-postasında bulunan gösterge metinleri arasında rastgele sıfır font-büyüklükte karakterler ekleyerek, siber suçlular bu göstergeleri, doğal dil işleme motorundan saklayarak, yapısal olmayan bir çöp metnine dönüştürebilirler.

Bu nedenle, e-posta bir insan gözü için normal görünüyor, ancak Microsoft, “0” yazı tipi boyutu ile bazı sözcükler görüntüleniyor olsa bile, tüm çöp metnini okur.

Avanan’ın blog yazısını okur, “Microsoft bunu taklit edici bir e-posta olarak tanımlayamaz, çünkü taklit edilen sürümde” Microsoft “sözcüğünü göremez.” “Aslında, ZeroFont saldırısı bir mesajı anti-phishing filtrelerine ve diğeri de son kullanıcıya göstermeyi mümkün kılıyor.”

ZeroFont tekniğinin yanı sıra, Avanan da kimlik avı saldırılarında Punycode, Unicode veya Hexadecimal Escape Karakterleri içeren diğer benzer hileleri kullanarak hackerlar tespit etti.

Geçtiğimiz ay aynı şirketten araştırmacılar, siber suçluların kötü amaçlı URL’yi , Office 365’teki Güvenli Bağlantılar güvenlik özelliğinin, kurbanları kimlik avı sitesine yönlendiren kısmi köprüyü tanımlayıp değiştirmemesi şeklinde böldüğünü bildirdi .