Hepimizin saklanacak bir şeyi var, korumak için bir şey var. Ancak, bunun için kendi kendini şifreleyen disklere de güveniyorsanız, bu haberi dikkatlice okumalısınız.

Güvenlik araştırmacıları, bir saldırganın disk şifrelemesinin şifresini çözmesine ve diskin şifresini bilmeden korunan verileri kurtarmasına olanak tanıyan, popüler kendi kendine şifrelenen katı hal sürücülerinde (SSD) bazı kritik güvenlik açıklarını keşfetti.

Hollanda’daki Radboud Üniversitesi’nde araştırmacılar-Carlo Meijer ve Bernard van Gastel, çeşitli sorunları tanımlamak ve bulgularını Pazartesi günü yayınlanan yeni bir makalede ( PDF ) detaylandırmak için donanım tam disk şifrelemesi sunan çeşitli SSD’leri ürün yazılımı tersine çevirdi .

Araştırmacılar, “Analiz, satıcılar arasında kritik sorunların bir şablonunu ortaya koyuyor. Birden fazla model için, şifrelemeyi tamamen atlayarak, şifreler veya anahtarlar bilgisi olmaksızın verilerin eksiksiz bir şekilde kurtarılmasını mümkün kılıyor” diyor.

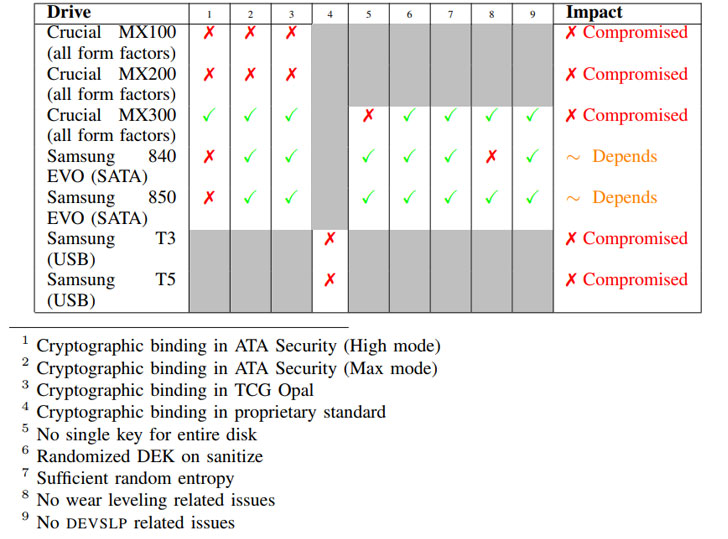

İkili, SSD’lerin (Crucial MX100, MX200 ve MX300) ve dört adet Samsung SSD’lerinin (840 EVO, 850 EVO, T3 Portable ve T5 Portable) üç adet kritik modeline karşı saldırılarını başarıyla test etti ve şifrelemeyi en az bir kritik kusur buldu düzeni. Ancak araştırmacılar, diğer birçok SSD’nin de risk altında olabileceği konusunda uyardılar.

Aşağıda açıklanan güvenlik açıkları, ATA güvenliği ve TCG Opal’ın hatalı uygulamaları, donanım tabanlı şifreleme kullanan SSD’lerde şifreleme uygulamak için iki spesifikasyondan kaynaklanmaktadır.

Şifre ve Veri Şifreleme Anahtarı Bağlantılı Değil

Araştırmacılara göre, Crucial MX100, MX200, Samsung 850 EVO ve T3 Taşınabilir SSD’lerin hem ATA güvenliği hem de TCG Opal uygulamasında kritik güvenlik sorunları var.

Parola ve veri şifreleme anahtarı (DEK) arasında kriptografik bir bağ bulunmadığından, saldırgan, JTAG hata ayıklama arabirimi üzerinden RAM’daki parola doğrulama yordamını değiştirerek herhangi bir parola ile sürücülerin kilidini açabilir.

Cihazın hata ayıklama bağlantı noktalarına fiziksel erişim sağlayarak, araştırmacılar ürün yazılımını tersine çevirebildi ve herhangi bir parola girerek donanım şifrelenmiş verilerin şifresini çözmek için değiştirebildiler.

Gizli Ana Şifre

Crucial MX300 ayrıca bir JTAG portuna sahiptir, ancak varsayılan olarak devre dışı bırakıldığından, yukarıdaki yaklaşım yetersizdir.

Araştırmacılar, “Dahası, çeşitli bellek bozulması güvenlik açıklarını tespit ettik. Bunların hiçbiri, yürütme üzerinde kontrol sahibi olmak için başarılı bir şekilde faydalanamadık” dedi.

Ancak, araştırmacılar, Crucial MX300 SSD’nin aynı zamanda üretici tarafından ayarlanan ve MX300’ün boş bir dizge olduğu bir ana şifre uygulamasına da sahip olduğunu keşfettiler.

Bu değer kullanıcı tarafından değiştirilmeden kalırsa, varsayılan Ana parolayı elinde bulunduran herkesin boş bir parola alanıyla verileri açmasına izin verebilir – kullanıcı tarafından ayarlanan özel parola gerektirmez.

Aşınma Dengeleme Exploit

Samsung 840 EVO’da araştırmacılar, silinebilir flaş belleğin kullanım ömrünü uzatmak için katı hal sürücülerinde (SSD’ler) kullanılan bir teknik olan aşınma dengeleme özelliğini kullanarak veri şifreleme anahtarlarını (DEK) kurtabiliyorlardı.

Çoğu SSD’de, aşınma seviyesi algoritması, statik verileri NAND flash belleğindeki farklı fiziksel konumlara düzenli olarak taşıyarak çalışır. Ancak veriler taşındıktan sonra bile, üzerine yazılıncaya kadar eski konumda kullanılabilir.

Ancak, bu işlem, çiftin açıkladığı gibi, güvenlik üzerinde olumsuz bir etkiye sahiptir, “disk şifreleme anahtarının (DEK) korumasız olarak saklandığını, ardından şifrenin son kullanıcı tarafından ayarlandığını ve korunmamış DEK’in şifrelenmiş bir varyantla değiştirilmesi gerektiğini varsayalım. “

“Aşınma tesviyesi nedeniyle, yeni varyant depolama yongasının içinde başka bir yerde saklanabilir ve eski konum kullanılmamış olarak işaretlenir. Daha sonra başka işlemlerin üzerine yazılmazsa, DEK’in korunmasız varyantı hala alınabilir,” diye ekliyor araştırmacılar .

SSD’nizi Şifrelemek İçin BitLocker’a Güvenme

Daha ne? Windows’un yerleşik BitLocker tam disk şifreleme yazılımı, varsayılan olarak donanım tabanlı şifrelemeyi kullandığı için, kendi yazılım tabanlı şifreleme algoritmaları yerine, BitLocker’ı kullanan Windows kullanıcıları ve savunmasız sürücüler yukarıda belirtilen güvenlik açıklarına maruz kalır.

“Microsoft Windows’da yerleşik şifreleme yazılımı olan BitLocker, bu tür bir şifrelemeyi donanım şifrelemesine dönüştürebilir, ancak etkilenen diskleri bu durumlarda etkili bir koruma sağlamaz. Diğer işletim sistemlerinde (MacOS, iOS, Android ve Linux gibi) bulunan yazılım şifrelemesi Araştırmacılar, bu anahtarı yapmazsa etkilenmeyecek gibi görünüyor.

Ancak, BitLocker’ı yalnızca Windows Grup İlkesi’nde bir ayarı değiştirerek yazılım tabanlı şifrelemeyi kullanmaya zorlayabilirsiniz. Aşağıdaki adımları izleyerek bunu yapabilirsiniz:

-Çalıştır iletişim kutusuna “gpedit.msc” yazarak Yerel Grup İlkesi Düzenleyicisi’ni açın.

-“Bilgisayar Yapılandırması \ Yönetim Şablonları \ Windows Bileşenleri \ BitLocker Sürücü Şifrelemesi” ne gidin.

-Sağ paneldeki “Sabit veri sürücüleri için donanım tabanlı şifrelemeyi kullan” seçeneğini çift tıklayın.

-Orada “Devre Dışı” seçeneğini seçin ve yeni ayarı kaydetmek için “Tamam” a tıklayın.

-Bir kez BitLocker korumasını askıya al ve değişiklikleri etkin hale getirmek için yeniden etkinleştir.

Alternatif olarak, BitLocker’a güvenmek yerine, Windows sisteminizin sabit diskini veya başka bir sürücüyü şifrelemek için açık kaynaklı VeraCrypt aracını kullanabilirsiniz. VeraCrypt, TrueCrypt yazılımını temel alır ve SSD’ye güvenmeksizin şifreleme işlemini kendi başına ele alır.

Ayrıca, Windows 10’un Professional, Enterprise ve Education sürümlerinde bulunan BitLocker’ın aksine, VeraCrypt ayrıca Windows 10 Home ve Windows 7 Home bilgisayarlarında da mevcuttur.

Samsung ve Crucial SSD’ler için Güvenlik Yamaları

Meijer ve Gastel, bulguları ile halka açılmadan önce Crucial ve Samsung’a yönelik güvenlik açıklarını bildirdi. Crucial, etkilenen tüm sürücüler için zaten yazılım güncellemeleri yayınlasa da, Samsung, T3 ve T5 Taşınabilir SSD’leri için güvenlik yamalarını çıkardı .

Ancak, EVO sürücüleri için Samsung, sisteminizle uyumlu şifreleme yazılımının (ücretsiz olarak çevrimiçi) kurulumunu önerir.

“Donanım şifrelemesi şu anda, üreticileri tarafından tasarlanan tescilli, kamuya açık olmayan, denetlenmesi zor kripto şemalarına güvenmek zorunda kalmanın dezavantajıyla birlikte geliyor. Doğru bir şekilde disk şifrelemesini uygulamak zordur ve hata yapmanın sonuçları genellikle felakettir.” söylemek.

“Bu nedenle, uygulamalar denetlenmeli ve mümkün olduğunca kamuya açık bir incelemeye tabi tutulmalıdır. Güvenliği ciddiye alan üreticiler, güvenlik iddialarının bağımsız olarak doğrulanabilmesi için kripto düzenlerini ve ilgili kodu yayınlamalıdır.”