Bu yılın başlarında açıklanan , potansiyel olarak tehlikeli bir Erime ve Spectre savunmasızlığı , geniş çapta modern işlemcileri etkileyen spekülatif uygulama saldırılarının, son derece hassas bilgilere erişmek için önemsiz bir şekilde kullanılabileceğini kanıtladı. O zamandan beri, spekülatif yürütme saldırıların birkaç daha varyantları da dahil olmak üzere, keşfedildi Spectre-NG , SpectreRSB, Spectre 1.1, Spectre1.2, TLBleed , Tembel FP , NetSpectre ve gölgelemediğini etkilenen satıcılar tarafından çıkış süresini zamanında serbest bırakıldı yamalar için de.

Spekülatif yürütme, gerçek olması muhtemel kabul edilen varsayımlara dayanan yönergeleri spekülatif olarak yürüten modern işlemcilerin tasarımının temel bir bileşenidir. Varsayımların geçerli olduğu ortaya çıkarsa, yürütme devam eder, aksi halde atılır.

Şimdi, orijinal Meltdown ve Spectre açıklarını keşfedilen siber güvenlik araştırmacı aynı ekip 3 büyük işlemci satıcıları-Intel, AMD, ARM etkileyen 7 yeni geçici yürütme saldırılarını ortaya çıkardı.

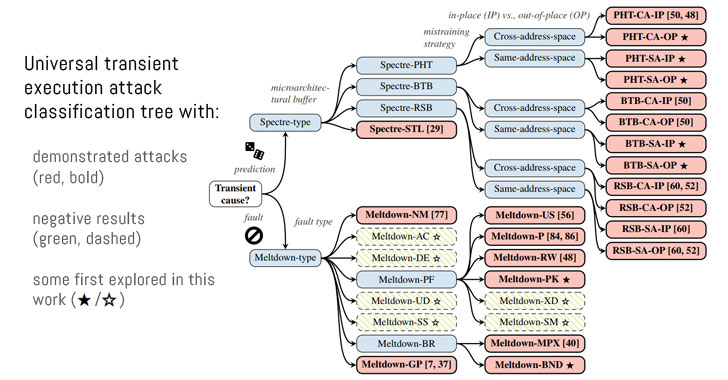

Yeni keşfedilen geçici infaz saldırılarının bazıları, Spectre ve Meltdown için mevcut hafifletme teknikleriyle hafifletilirken, diğerleri değildir.Araştırmacılar, “Geçici infaz saldırıları, CPU’nun mikro-mimarlık durumu aracılığıyla erişilemeyen bilgileri asla işlenmeyen talimatlardan sızdırmaktadır.” Diyor. “Ayrıca tüm savunmaları sistematik olarak değerlendirdik, bazı geçici uygulama saldırılarının başarılı bir şekilde yok edilmemiş yamalar tarafından azaltılmadığını ve diğerlerinin de göz ardı edilmediğinden dolayı hafifletilmediğini keşfettik.” Aşağıda listelenen 7 yeni saldırıdan ikisi Meltdown-PK ve Meltdown-BR olarak adlandırılan Meltdown varyantları ve diğer 5 yeni Specter mistraining stratejileridir.

- Meltdown-PK (Koruma Anahtarı Baypas) – Intel CPU’larda, içerdiği kod yürütme yeteneğine sahip bir saldırgan, kullanıcılar için bellek koruma anahtarları aracılığıyla zorlanan hem okuma hem de yazma yalıtım garantilerini atlayabilir.

- Meltdown-BR (Sınır Bypass kontrol et) mimari görülebilir asla dışı sınırları sırlarını kodlamak için atlanabilir verimli Dizi sınırları denetimi için bağlı hafıza Koruma Uzantıları (MPX) veya IA-32’de olduğu gemi -Intel ve AMD x86 işlemcilerini.

Spectre-PHT (Desen Geçmişi Tablosu) - Spectre-PHT-CA-OP (Yerleşim Yeri Boşluksuz Alan) – Daha önce açıklanan Spectre-PHT saldırılarını, saldırganın kontrol ettiği adres alanında, kurbanın şubesine uygun adreste gerçekleştirin. 4. Spectre-PHT-SA-IP (Yerinde Aynı Adres-alanı) – Aynı adres alanı ve daha sonra sömürülen aynı şube konumu içinde Spect-PHT saldırıları oluşturma.

- Spectre-PHT-SA-OP (Aynı Adres Boşluğu Yerinde Yer Yok) —Farklı bir dal ile aynı adres alanı içinde Spect-PHT saldırılarını gerçekleştirin.

Spectre-BTB (Şube Hedef Tamponu) - Spectre-BTB-SA-IP (Yerinde Aynı Adres-alanı) – Aynı adres alanında ve daha sonra sömürülen aynı şube konumunda Spect-BTB saldırılarını gerçekleştirin.

- Spectre-BTB-SA-OP (Aynı Adres Boşluğu Yerinde Yer Yok) – Farklı bir dal ile aynı adres alanı içinde Spect-BTB saldırılarını gerçekleştirin. Araştırmacılar, yukarıdaki tüm saldırıları Intel, ARM ve AMD’den gelen işlemcilere karşı pratik kanıt-kanıt saldırılarında göstermektedir. Spectre-PHT için, tüm satıcıların dört farklı tipte denetimine karşı hassas olan işlemciler var diyorlar. “Biz Intel, ARM ve AMD bu yeni saldırı vektörü için bir güvenlik açığı değerlendirme yapmıştır. Intel için, bir Skylake i5-6200U ve Haswell i7-4790 bizim kanıtlar kavram test etti. Bizim AMD test makineleri Ryzen edildi 1950X ve Ryzen Threadripper 1920X. ARM üzerinde deneyler için, bir NVIDIA Jetson TX1, kullanılmış olan” araştırmacılar söylüyorlar. Araştırmacılar, Intel ve ARM’nin raporu kabul ettiği Intel, ARM ve AMD’ye bulgularını açıkladılar. Ekip ayrıca, satıcıların sorunları ele almak için uğraştığından beri, bir süredir konsept kanıtlarını açıklamaya karar verdiklerini söyledi.