Wireshark ağ trafiğini analiz etmek için, ağda hareket eden veri paketlerini yakalayan ve görüntüleyen açık kaynaklı ücretsiz bir araçtır. Ethereal adıyla başladı ancak ticari marka sorunları nedeniyle Mayıs 2006’da Wireshark olarak yeniden adlandırılmıştır.

Wireshark Aracının Önemli Özellikleri

-Kullanıcı dostu,

-Ücretsiz kullanılabilmesi,

-Geniş protokol desteği,

-Çoklu işletim sistemi desteği sağlaması, – Windows – Linux – MacOS

-Birçok kritere göre paket filtreleme desteği,

-Yakalanan paketlerin çeşitli formatlarda kaydedilebilmesi

-Çeşitli istatistikler oluşturabilmesi,

-Anlık olarak paket yakalayıp görüntüleyebilme gibi çok fazla dikkat çeken özelliği bulunmaktadır.

Wireshark Aracının Kullanım Alanları

-Protokol hatalarını çözümlemek,

-Paket analiz işlemleri,

-Ağ içerisindeki hataları tespit etmek,

-Ağ hakkındaki istatistikleri görüntüleyebilmek,

-Canlı olarak veya elinizde bulunan pcap gibi formatlarda olan verileri görüntülemek, Tersine mühendislik çalışmaları gibi birçok farklı konuda tercih edilen bir araçtır. v Wireshark Aracı İçin En Düşük Sistem Gereksinimleri Bu aracı bilgisayarınızda sağlıklı bir şekilde çalıştırabilmeniz için aşağıda belirtilen sistem gereksinimlerini karşılıyor olmamız gerekmektedir.

-400Mhz işlemci

-60 MB boş alan

-Promiscuous mode destekli bir ağ kartı

-WinPcapdriver

Wireshark Aracı İçin Kurulum Adımları

WireShark kurulumu için indirme adresi aşağıda bulunmaktadır. https://www.wireshark.org/download.html

Linux tabanlı sistemlerde kurulum:

- DEB-basedsistemler: apt-get install wireshark

- RPM-basedsistemler: rpm –ivh wireshark*.rpm

-Windows sistemlerde kurulum: Gerekli dosya indirildikten sonra kurulum yönergeleri sayesinde kurulabilir.

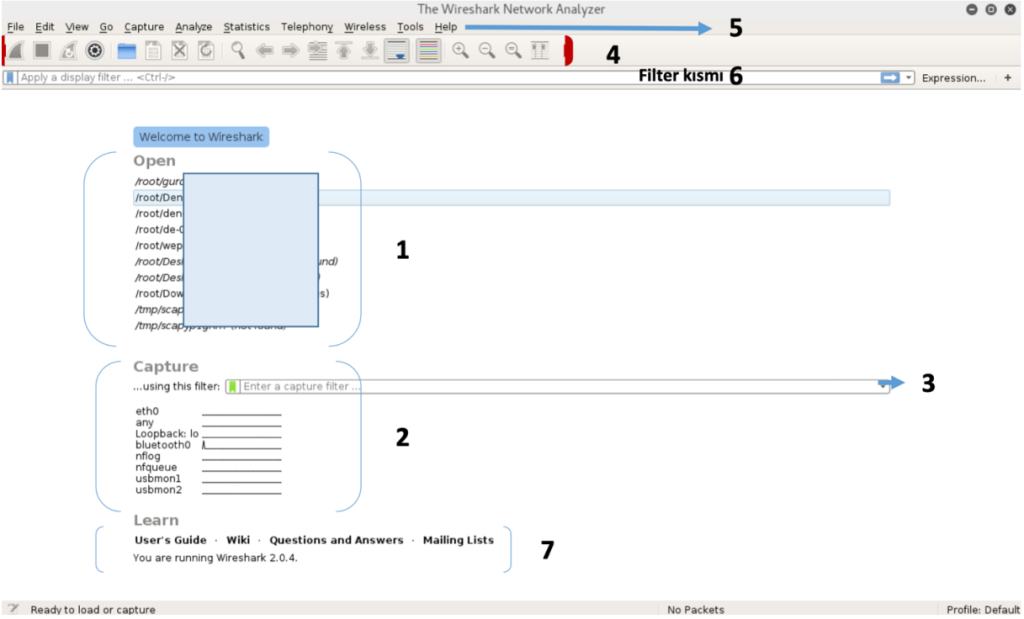

Wireshark Aracının Açılış Arayüzünü

Aşağıda örnek açılış sayfası ve ilgili alanların numaralandırılması suretiyle anlatımı gerçekleştirlmiştir.

1) Daha önce açılan dosyalar gösterilmektedir.

2) Ağ trafiğini izlemek amacı ile kullanılabilecek ağ kartları gösterilmektedir.

3) Ağ trafiğini izlemek amacı ile kullanılabilecek ağ kartları için paket yakalamaya başladığında kullanabileceği filtre tanımlanabilmektedir.

4) Sık sık kullanılabilecek işlemlerin kısayol atamalarının bulunduğu yerdir.

5) Ana menünün bulunduğu kısımdır.

6) Ağ trafiği için filtremele kullanabileceğiniz özel bir kısımdır.

7) Wireshark hakkında daha fazla bilgi edinmek ve manuel dosyalarına erişmek amacı ile kullanılabilecek bir bölümdür. Bu bölüme 5 numara ile tanımlanan ana menüde Help kısmından erişebilirsiniz.

Wireshark Aracı ile Paket Yakalama İşlemi

Bu işlem için iki seçeneğiniz bulunmaktadır. Wireshark aracını root (en yetkili) kişi hakları ile çalıştırmaktadır. Bunun sebebi, wireshark aracının ağ kartlarına erişmek istemesidir.

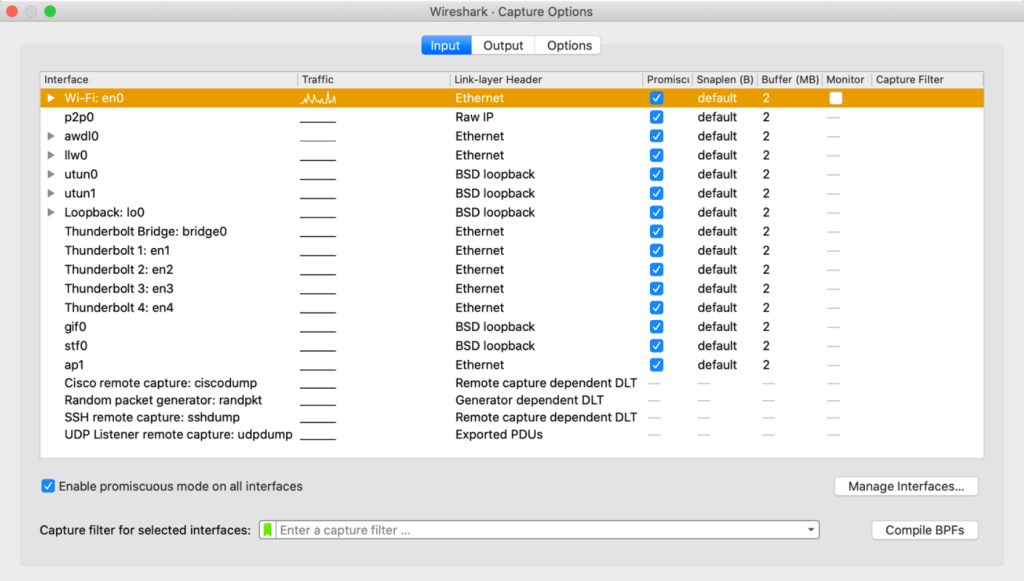

Paket yakalamak için öncelikle ana menüden Capture -> Options yolunu takip ederek aşağıdaki menüye erişmek gerekmektedir.

Alternatif olarak programın ilk açılışında sizi karşılayan ekranda daha önce ara yüz ekranında 2 numara ile ifade edilen bölümden dilediğiniz ağ kartının üzerine tıklamanız gerekmektedir.

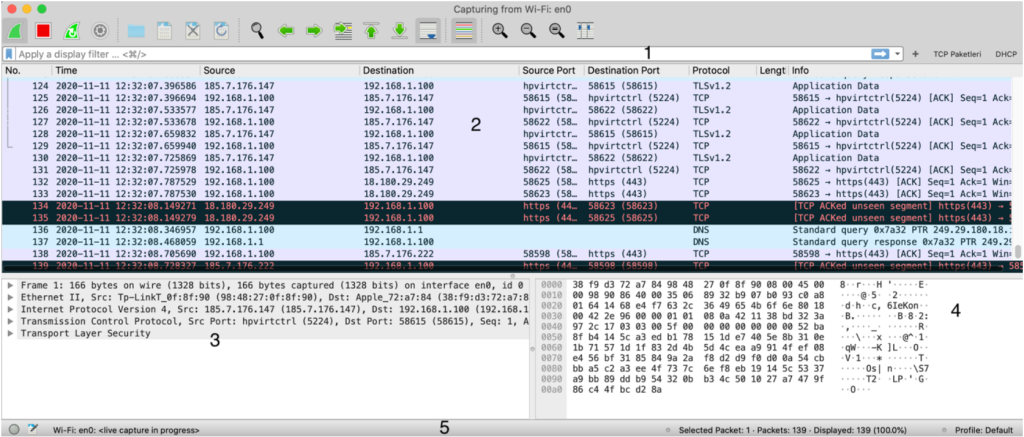

Paket yakalama işlemi başladığında katmanlar halinde bir arayüz ile karşılayacaktır.

1 ) Yakalanan paketler ile ilgili filtreleme seçeneklerinin bulunduğu kısımdır.

2) Yakalanan paketlerin listelendiği kısımdır.

3 ) Yakalanan paketlerden birini seçtiğimiz zaman onunla ilgili detayın görüntülendiği kısımdır.

4) Seçilen paket için hex dump halini gösterir.

5) Genel bilgilendirmelerin yer aldığı kısımdır. Bu kısımda: – Yakalanan toplam paket – Görüntülenen paket sayısı – Profil ismi gibi bilgiler yer almaktadır.

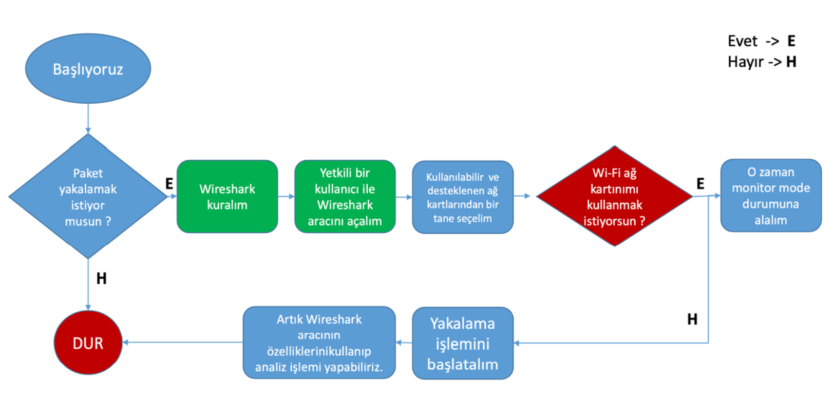

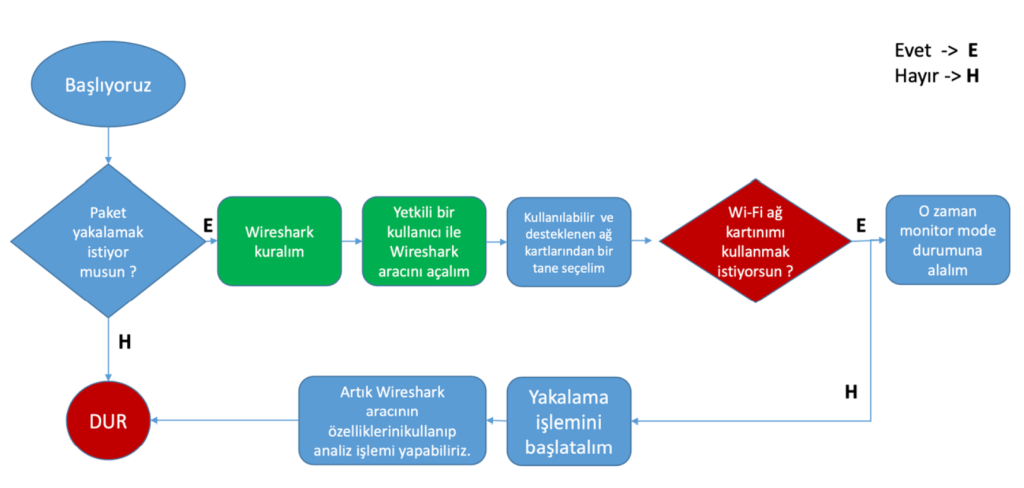

Wireshark ile Paket Yakalama Algoritma Diagramı

En Çok Kullanılan Filtreler

DHCP için kullanılabilecek filtreler:

- port 25 or port 443

- bootp

- bootp.option.dhcp == 1 (DISCOVER Packets)

- bootp.option.dhcp == 2 (OFFER Packets)

- bootp.option.dhcp == 3 (REQUEST Packets)

- bootp.option.dhcp == 4 (SYN Packets)

- bootp.option.hostname

HTTP için kullanılabilecek filtreler:

- http

- http.request.method==”HEAD”

- http.request.method==”POST”

- http.response.code == “200”

- http.user_agent == “User_Agent_Değeri”

- http.referer

ARP için kullanılabilecek filtreler:

- arp

- arp.src.hw_mac == “Kaynak mac adresi”

- arp.dst.hw_mac == “Hedef mac adresi”

- arp.duplicate-address-frame

- arp.opcode == 1

- arp.opcode == 2

DNS için kullanılabilecek filtreler:

- dns.qry.name == “google.com”

- “dns.qry.type == 1 (A Record Type)

- dns.qry.type == 255 (ANY Record Type)

- dns.qry.type == 2 (NS name server)

- dns.qry.type == 15(MX mail exchange

- dns

FTP için kullanılabilecek filtreler:

- ftp.request.command

- ftp.request

- ftp.request.command == “PASS”

- ftp.request.command == ”USER”

- ftp.response.arg == “Login successful.” TCP için kullanılabilecek filtreler:

- tcp.flags.syn == 1

- tcp.port == 80

- tcp.dstport == 443

- tcp.srcport == 80 ICMP için kullanılabilecek filtreler;

- icmp.type

- icmp.code

İnternet Protokolleri için kullanılabilecek filtreler:

- ip.addr

- ip.ttl

- ip.version == 4

- ip.src == 192.168.2.45

- ip.dst == 192.168.2.34

Wireshark İçin Operatörler

Karşılaştırma Operatörleri:

- eq == Eşittir

- ne != Eşit değidir

- gt > Büyüktür.

- lt < Küçüktür

- ge >= Büyük eşittir

- le <= Küçük eşittir

Mantıksal Operatörler:

- and && = (ve anlamı katar)

- or || = (veya anlamı katar)

- xor ^^

- not ! = (değil anlamı katar, dahil olmayan)

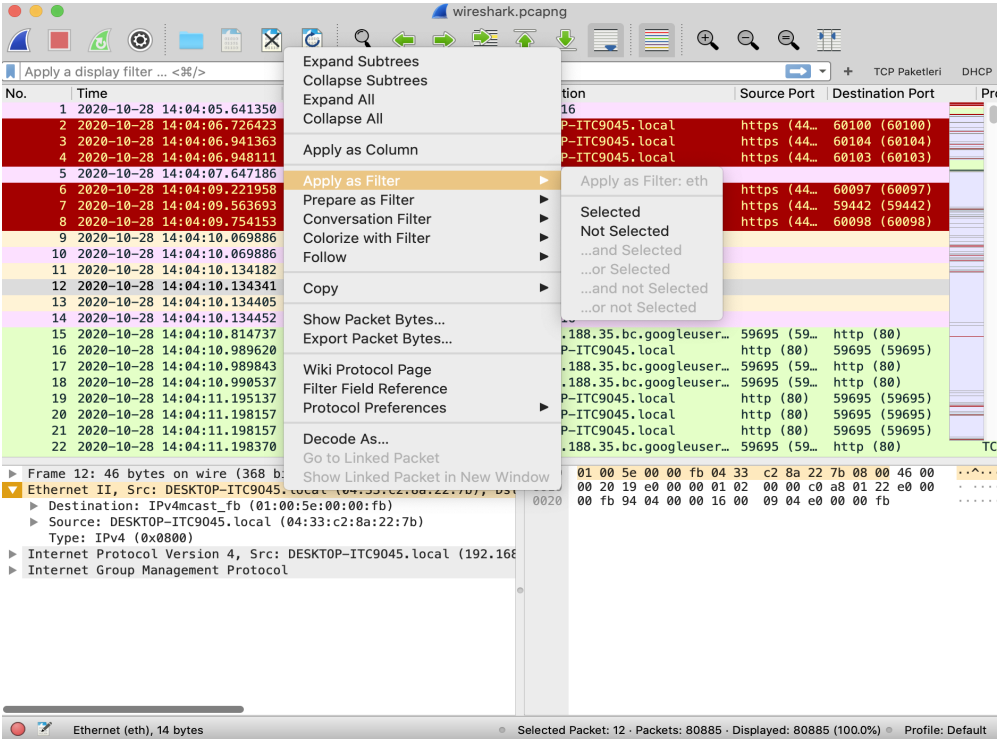

Wireshark ile Özel Filtre Oluşturma

Wireshark kullanırken standart filtrelemeler dışında kendimize ait özel filtreler oluşturabiliriz.

Bunu yapabilmek için filtrelemek istediğiniz durumun üzerine sağ tuş yapıp, “Apply as Filter” demek ve çıkan durumlardan birini seçmek yeterli olacaktır.

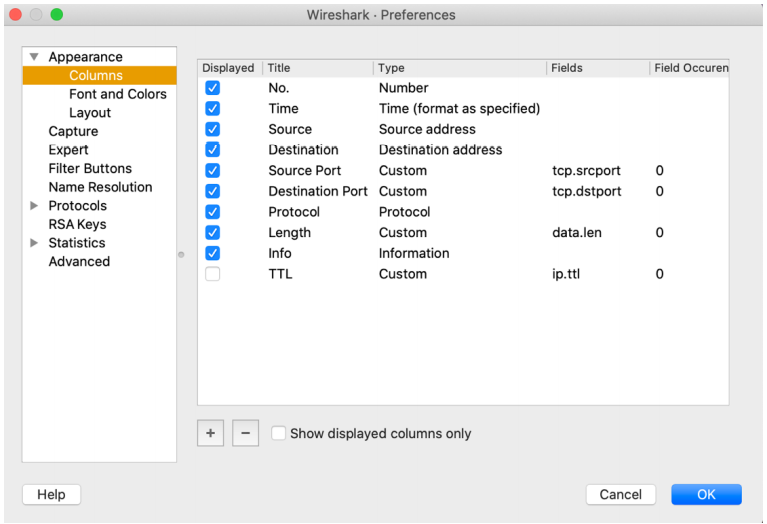

Özel Olarak Kolon Eklemek

Wireshark da özel kolan eklemek için ilk olarak Edit -> Prefences yolunu takip pencerenin açılmasını sağlıyoruz. (Kısa yolu = Ctrl + Shift + P) . Daha sonra kolon kısmına tıklanır. Daha sonra sağda açılan pencerede işlem yapılır.(+) tuşuna basılır ve title kısmına kolon başlığı type kısmına da ilgili hazır filtrelerden seçim yapılır. Buradan özel bir filtre koyulabilir.

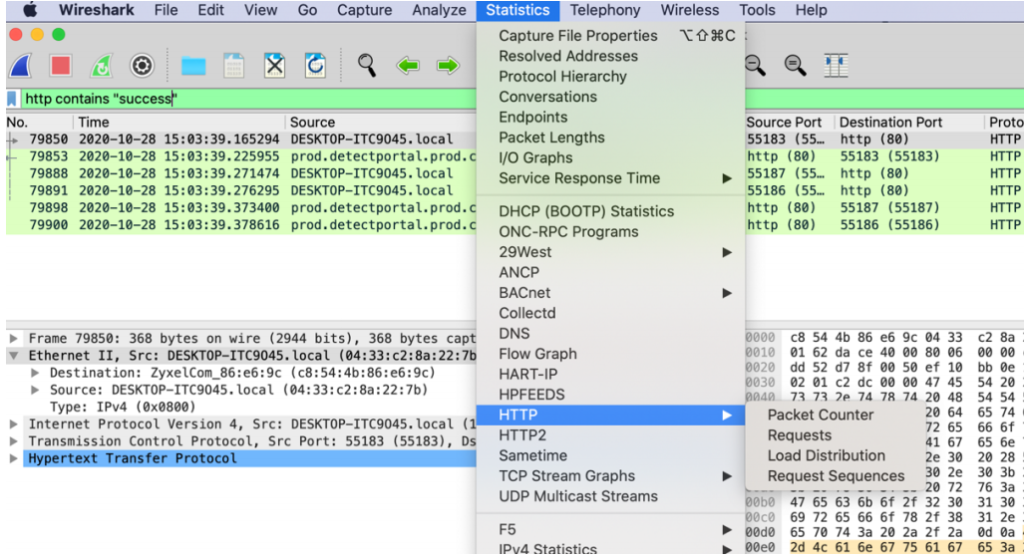

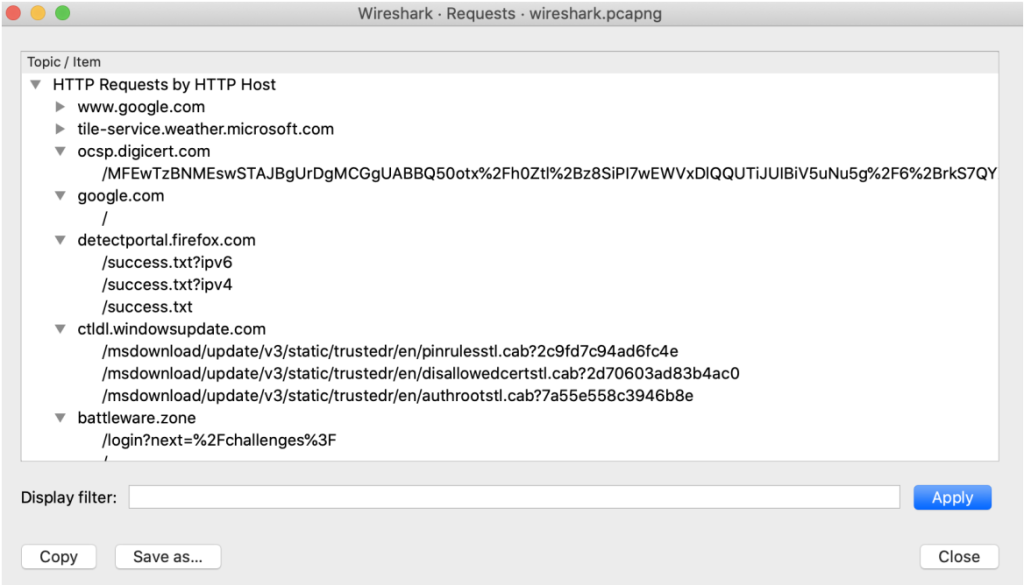

HTTP İsteklerinin Analiz Edilmesi

Statistics -> HTTP -> Requests yolunu takip ederek ziyaret edilen ve web site istatistikleri bulunmaktadır.

Bu kısımda url üzerine tıklayarak o url adresine ait trafiği ve yüklenme aşamaları bulunmaktadır.

Statistics -> HTTP -> Packet Counter yolunu takip ederek HTTP Response Packet durumları analiz edilmektedir.

Bu kısımda HTTP cevap kodlarına ait istatistikleri görebiliriz.

Örnek olarak POST kullanılan 3454 http isteği bulunmaktadır.

IP Adreslerinin Analiz Edilmesi

Statistics -> IPv4 Statistics -> All Addresses yolunu takip ederek IP adres istatistiklerinin bulunduğu kısma erişebiliriz.

Bu kısımda IP adreslerinin trafik içerisinde kaç defa geçtiğini bulabilirsiniz. Display Filter kısmından da bir filtre belirtip hangi ip adreslerinin o filtrede geçerli olduğu gösterilmektedir.

Wireshark Protocol Hierarchy

Statistics -> Protocol Hierarchy yolunu takip ederek hangi protokolden kaç tane paket olduğunu görebilir ve istediğiniz bir protokol üzerine sağ tuş yapıp bir filtre uygulanabilir.

Wireshark – Capture File Properties

Yakalanan paket hakkında özet bilgiler elde etmek istersek Statistics -> Capture File Properties yolunu takip etmemiz gereklidir. Elde edilebilecek bilgiler :

- Dosya ismi

- Paket yakalam işlemi ne zaman başladı, ne zaman durdu, ne kadar sürdü

- Paket yakalama işlemi özel filtre ile mi başlatıldı.

- Kaç paket yakalandı

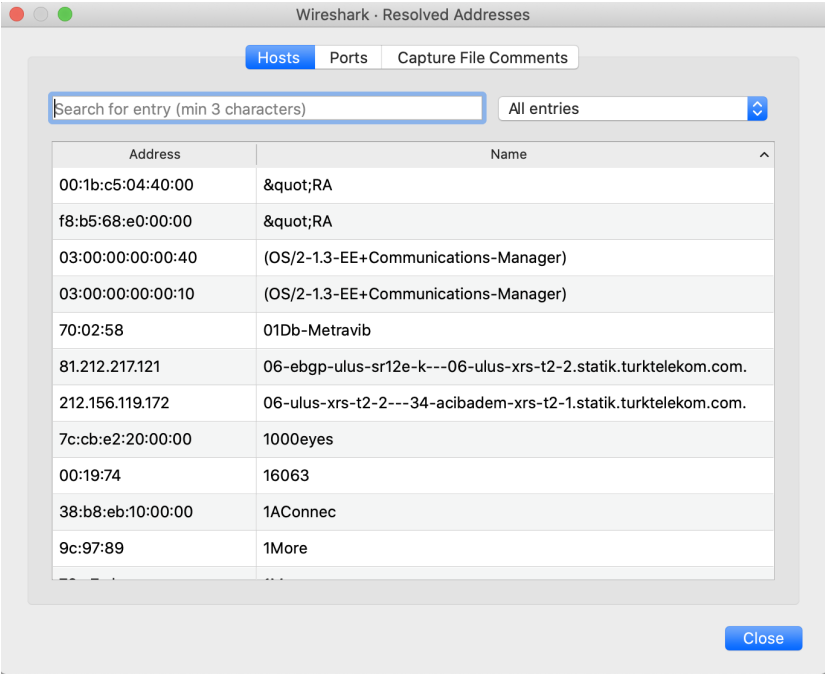

Wireshark – Resolved Addresses

Yakalanan paketlerin tamamı için bir adres çözümleme yapmak için Statistics -> Resolved Addresses yolunu takip etmemiz gerekmektedir.

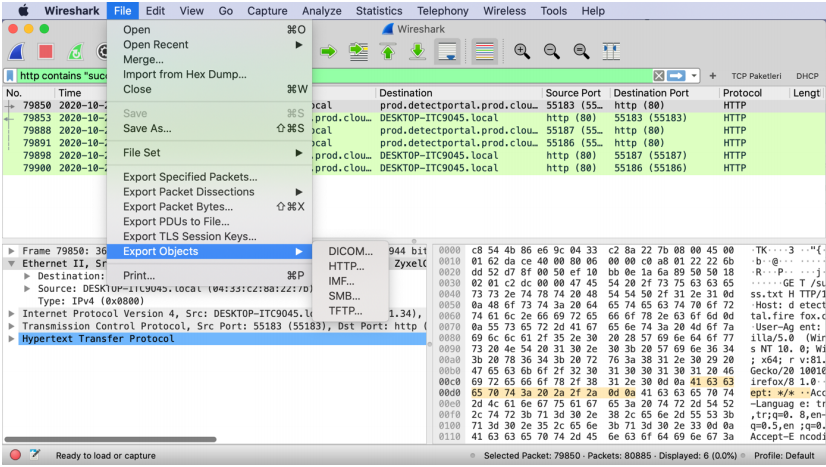

Ağ Trafiği İçerisindeki Verilerin Export Edilmesi

Wireshark ile çalışırken trafik içerisinde geçen bazı ojeleri export etmek gerekebilir. Bunu yapabilmek için File -> Export Objects yolunu takip ediyoruz.

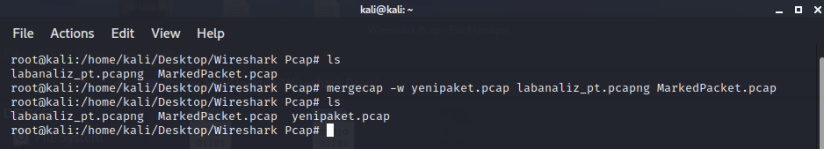

Wireshark Dahili Araçlar – Mergecap

Wireshark ile birlikte kurulu gelen mergecap isimli araç iki farklı pcap ve diğer desteklenen dosya ağ trafiği değeri taşıyan dosyayı birleştirebilmektedir.

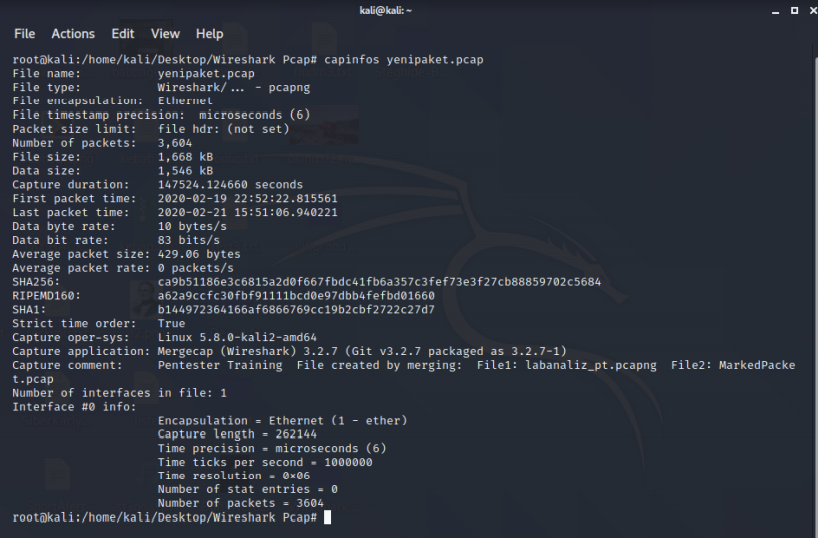

Wireshark Dahili Araçlar – capinfos

Elinizde bulunan pcap, cap gibi formatlarda olan wireshark tarafından desteklenen dosyalar hakkında bilgi toplamak amacı ile kullanılabilen ve wireshark ile gelen ek bir araçtır.

Gördüğünüz üzere bu dosyanın labanaliz_pt.pcap ve MarkedPacket.pcap isimli iki dosyanın birleştirilmesi sonucu oluştuğunu belirtmektedir.