Arasında ısıtmalı savaş Apple ve FBI hakkında konuşmak çok şey provoke Şifreleme mümkün olduğunca güvenli tüm bit ve bayt tutmak için kullanılmıştır.Apple’ın kullanıcıları hakkında çok fazla şey söyleyemeyiz, ancak kişisel ve hassas verilerinin şifrelenmesi söz konusu olduğunda Android kullanıcıları ciddi risk altında.

Android’in tam disk şifrelemesi, yüz milyonlarca mobil cihazı etkileyebilecek kaba kuvvet saldırısı ve biraz sabır ile beklenenden çok daha kolay kırılabilir.

Ve en kötü bölüm:

Piyasadaki mevcut Android telefonlar için mevcut tam bir düzeltme olmayabilir. Google , Android 5.0 Lollipop ile varsayılan olarak Android’de Tam Disk Şifrelemeyi uygulamaya başladı . Tam disk şifreleme (FDE) hem bilgisayar korsanlarının hem de güçlü yasa uygulayıcı kurumlarının aygıt verilerine yetkisiz erişim kazanmasını engelleyebilir.

Android’in disk şifrelemesi, kısaca, kullanıcının kimlik doğrulama kodunu kullanarak diske yazılmadan önce bir Android cihazındaki tüm kullanıcı verilerini kodlama işlemidir. Bir kez şifrelenirse, kullanıcı sadece şifresini girerse, şifresi çözülür.

Ancak, Android’in tam disk şifreleme uygulamasını kapsamlı bir şekilde analiz ettikten sonra, bir güvenlik araştırmacısı, bu özelliğin şirketin iddia ettiği kadar güvenli olmadığı sonucuna varmış ve bunu kanıtlamak için bir çalışma kodu vardır.

Android Tam Disk Şifrelemesi Kırma: Kullanılabilir Çevrimiçi Exploit

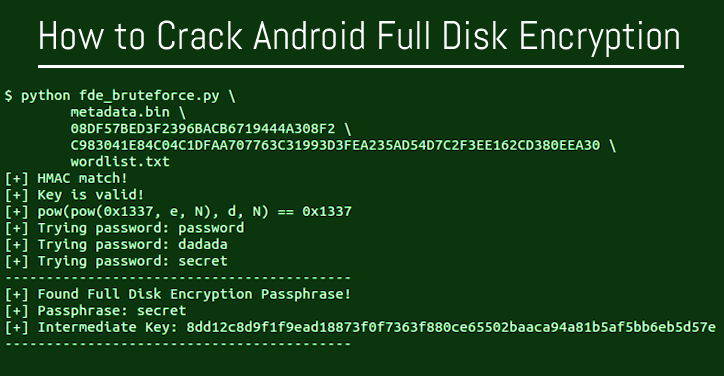

Güvenlik araştırmacısı Gal Beniamini etti keşfetti daha kolay saldırganlar kullanıcının hassas verilere erişmek için yapım, tam disk şifreleme nasıl ele Android cihazlar sorunları (CVE-2015-6639 ve CVE-2016-2431).

Beniamini, bu hafta Qualcomm Snapdragon işlemcileri tarafından desteklenen Android akıllı telefonlardaki şifreleme korumalarını nasıl bozabileceğine dair ayrıntılı bir adım adım yayınladı . GitHub’da

istismarın tüm kaynağını bulabilirsiniz .Temel olarak, Android’in yalnızca şifrenize dayalı Qualcomm yongaları olan cihazlarda disk şifreleme. Ancak, gerçekte Android, şifrenizden türetilmiş güçlü bir 2048 bit RSA anahtarı (KeyMaster) oluşturmak için kullanır.

Qualcomm, şifreleme ve biyometrik tarama gibi kritik işlevleri korumak için Snapdragon TrustZone’da çalışır, ancak Beniamini, TrustZone’dan anahtarları çıkarmak için bir Android güvenlik kusurundan yararlanmanın mümkün olduğunu keşfetti.

Qualcomm , küçük uygulamaların QSEE’nin içinde ana Android işletim sisteminden uzakta çalışmasına izin veren QSEE ( Qualcomm Güvenli Uygulama Ortamı ) olarak bilinen Güvenilir Yürütme Ortamı sunmak için TrustZone’da küçük bir çekirdek çalıştırır. KeyMaster ayrıca bir QSEE uygulamasıdır.

Araştırmacı, saldırganlarınAndroid çekirdek güvenlik kusuru , bu güvenli ortamda QSEE uygulamasının kendi sürümünü yüklemek, böylece tam disk şifrelemesi için oluşturulan anahtarlar da dahil olmak üzere, ayrıcalık yükseltme hatasını ve eksiksiz QSEE alanının ele geçirilmesini istismar etmek.

Bu anahtara ulaştıktan sonra, bir saldırgan Android’in tam disk şifrelemesini kırmak için kullanıcı şifresini, PIN kodunu veya kilidi almak için kaba kuvvet saldırısı yapabilir.

Dahası, Qualcomm veya OEM’ler, FDE’yi kırmak için hükümet veya kanun uygulayıcı kuruluşlarla uyumlu olabilir. Beniamini, “Anahtar, TrustZone, Qualcomm ve OEM’lerin [ Orijinal Ekipman Üreticileri ] tarafından kullanılabilir hale geldiğinden beri, KeyMaster anahtarlarını çıkartan ve hedef cihaza aktaran bir TrustZone görüntüsü oluşturabilir ve imzalayabilir.” “Bu, yasa uygulamalarının, sızan tuşları kullanarak cihazdan FDE şifresini kolayca zorlamalarına izin verir.”

Beniamini analizin tüm teknik parçalarını bu blogda sağladı, böylece Android’in FDE’si ile ilgili son derece teknik ayrıntılara sahip olmak istiyorsanız bu blogu inceleyebilirsiniz.

Beniamini hem Qualcomm hem de Google ile çalışıyor olsa da, sorunun özü tamamen düzeltilebilir olmayabilir ve hatta düzeltmek için yeni donanım değişiklikleri gerektirebilir.