Bir güvenlik araştırmacısı, Microsoft Outlook’taki önemli bir güvenlik açığının ayrıntılarını açıkladı. Bu raporda şirket, bu ay tamamlanmayan bir düzeltme yayınladı .

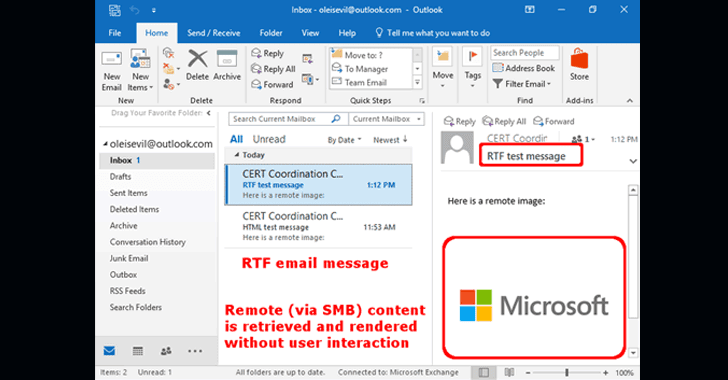

Microsoft Outlook açığı (CVE-2018-0950), saldırganların, kullanıcıların Windows oturum açma kimlik bilgileri de dahil olmak üzere, herhangi bir ek kullanıcı etkileşimi gerektirmeden, Microsoft Outlook ile bir e-postayı önizlemesini sağlamak için kurbanları ikna ederek hassas bilgileri çalmalarına izin verebilir. CERT Koordinasyon Merkezi’nden (CERT / CC) Will Dormann tarafından keşfedilen güvenlik açığı, RTF (Zengin Metin Biçimi) e-posta iletisi önizlendiğinde ve SMB bağlantılarını otomatik olarak başlattığında, Microsoft Outlook’un uzaktan barındırılan OLE içeriğini oluşturma biçiminde bulunur.

Uzaktaki saldırgan, saldırgan tarafından denetlenen SMB sunucusundan yüklenen, uzaktan barındırılan bir görüntü dosyası (OLE nesnesi) içeren hedef kurbanına bir RTF e-postası göndererek bu güvenlik açığından yararlanabilir.

Microsoft Outlook, OLE içeriğini otomatik olarak oluşturduğundan, saldırganın tek bir oturum açma (SSO) kullanarak SMB protokolü üzerinden denetlenen uzak sunucusunda otomatik kimlik doğrulaması başlatır, kurbanın kullanıcı adını ve NTLMv2 parolasını kullanıp, saldırganın olası izinli sürümünü eklemiş olur. Kurbanın sistemine erişim kazanmak.

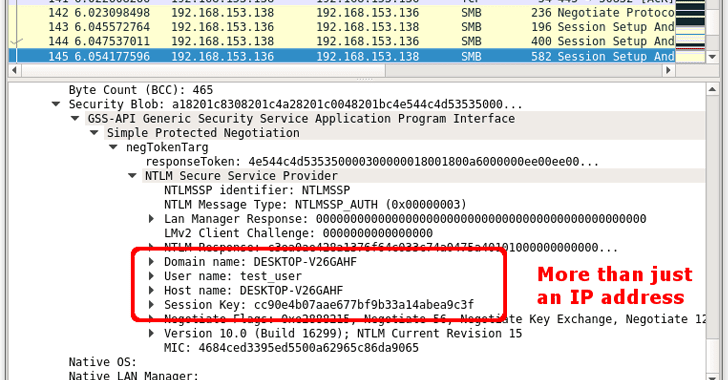

“Bu, kullanıcının IP adresini, alan adını, kullanıcı adını, ana makine adını ve şifre karmaşasını sızdırıyor olabilir. Kullanıcının şifresi yeterince karmaşık değilse, bir saldırgan şifreyi kısa sürede çözebilir.” CERT açıklıyor .

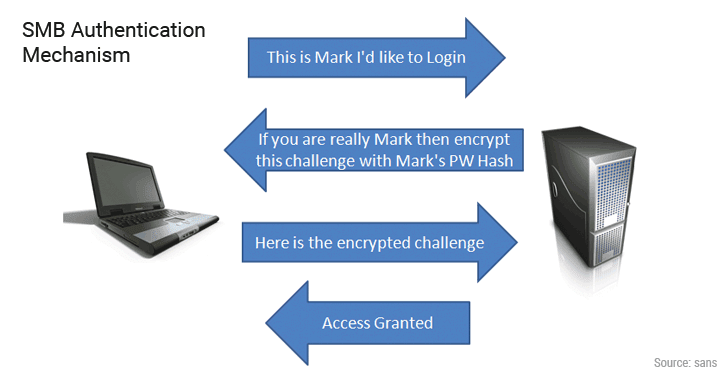

Düşünüyorsanız, Windows PC’niz neden kimlik bilgilerinizi otomatik olarak saldırganın SMB sunucusuna teslim eder?

Bu, Sunucu İleti Bloğu (SMB) protokolü aracılığıyla kimlik doğrulamanın, aşağıdaki resimde açıklandığı gibi, NTLM challenge / response kimlik doğrulama mekanizması ile birlikte çalıştığı durumdur.

Dormann, Kasım 2016’da Microsoft’a yönelik güvenlik açığını bildirdi ve sorunu çözme girişiminde bulunan şirket, Nisan 2018’deki Salı günü yama güncellemesinde eksik kaldığını açıkladı .

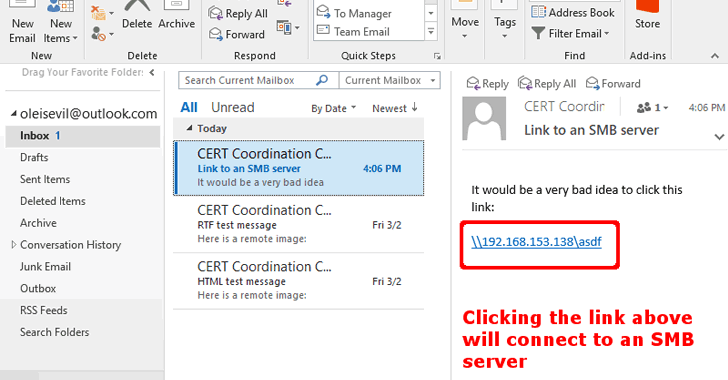

Güvenlik düzeltme eki, yalnızca Outlook’un, RTF e-postalarını önizlerken SMB bağlantılarını otomatik olarak başlatmasını önler, ancak araştırmacı, düzeltmenin tüm SMB saldırılarını engellemediğini belirtti.

Dormann, “Bu yamada bile, bir kullanıcının düşen kurbandan yukarıda açıklanan saldırı türlerine tek bir tıklama olduğunu fark etmek önemlidir.” Dedi. “Örneğin, bir e-posta iletisinde” \\ “ile başlayan bir UNC stili bağlantı varsa, bağlantıyı tıklatarak belirtilen sunucuya bir SMB bağlantısı başlatır.”

En son yüklemişseniz Microsoft yama güncellemesi. Bu harika, ama saldırganlar hala bu güvenlik açığından yararlanabilir. Bu nedenle, Windows kullanıcılarının, özellikle de şirketteki ağ yöneticilerinin, bu açıkları gidermek için aşağıda belirtilen adımları izlemeleri önerilir.

Henüz yapmadıysanız , CVE-2018-0950 için Microsoft güncellemesini uygulayın . Gelen ve giden SMB oturumları için kullanılan belirli bağlantı noktalarını (445 / tcp, 137 / tcp, 139 / tcp, 137 / udp ve 139 / udp ile birlikte) engelleyin. NT LAN Yöneticisi (NTLM) Tek Oturum Açma (SSO) kimlik doğrulamasını engelle. Karmaşık şifreler kullanın, bunlar karmaları çalınsa bile kolayca kırılamaz (bu görevi yürütmek için şifre yöneticilerini kullanabilirsiniz). En önemlisi, e-postalarda verilen şüpheli bağlantıları tıklamayın.