Android cihazlarda güvensiz uzaktan hizmetleri bırakma tehdidiyle ilgili uyarılara rağmen, üreticiler Android tabanlı cihazları bilgisayar korsanlarına maruz bırakan açık ADB hata ayıklama bağlantı noktası kurulumlarına sahip cihazları göndermeye devam ediyor.

Android Hata Ayıklama Köprüsü (ADB), uygulama geliştiricilerinin komutları yürütmek için uzaktan Android cihazlarıyla iletişim kurmasına ve gerekirse bir aygıtı tamamen kontrol etmesine yardımcı olarak tanılama ve hata ayıklama amacıyla kullanılan bir komut satırı özelliğidir.

Genellikle, geliştiriciler bir USB kablosu kullanarak Android cihazlarda yüklü ADB servisine bağlanır, ancak cihazda 5555 numaralı TCP bağlantı noktasında bir sunucu sunucusunu etkinleştirerek kablosuz olarak da ADB kullanmak mümkündür.

Yetkisiz uzak saldırganlar etkinleştirilmişse, 5555 numaralı bağlantı noktasından ADB hata ayıklama arabirimi çalıştıran güvenli olmayan Android aygıtlarının listesini bulmak için Internet’i tarayabilir, uzaktan en yüksek “kök” ayrıcalıklarına erişebilir ve ardından kimlik doğrulaması olmadan kötü amaçlı yazılımları sessiz bir şekilde yükleyebilir.

Bu nedenle, satıcıların Android cihazlarının ADB arayüzünün gönderilmeden önce devre dışı bırakıldığından emin olmaları önerilir. Ancak, birçok satıcı bunu yapamıyor.

Pazartesi günü yayınlanan bir Orta blog gönderisinde , güvenlik araştırmacısı Kevin Beaumont, hala çevrimiçi olan, akıllı telefonlar, DVR’ler, Android akıllı TV’ler ve hatta tanker gibi sayısız Android tabanlı cihaz olduğunu söyledi.

Beaumont, “Bu, herhangi bir şifre olmadan herhangi birinin – bu aygıtlara uzaktan ‘root’ * – yönetici modu – erişmesine ve daha sonra yazılımı sessiz bir şekilde yükleyip kötü amaçlı işlevler yürütmesine izin verdiği için oldukça sorunludur.

Çin güvenlik firması Qihoo 360’ın NetLab araştırmacıları, bu yıl başlarında ADB arayüzünü güvensiz Android cihazlarını Monero (XMR) madenciliği kötü amaçlı yazılımlarla enfekte etmek için kullanan bir solucan keşfettiklerinden, tehdit teorik değildir.

Akıllı telefonlar, akıllı TV’ler ve TV set üstü kutuları, yalnızca 24 saat içinde 5000’den fazla cihazı etkilemeyi başaran ADB.Miner solucanı tarafından hedeflendiğine inanılıyordu.

Şimdi, Beaumont bir kez daha bu konudaki toplum kaygılarını gündeme getirdi. Bir başka araştırmacı da , Şubat ayında Netlab tarafından tespit edilen ADB.Miner solucanının , geçtiğimiz ay içinde tespit edilen milyonlarca tarama ile hala hayatta olduğunu doğruladı .

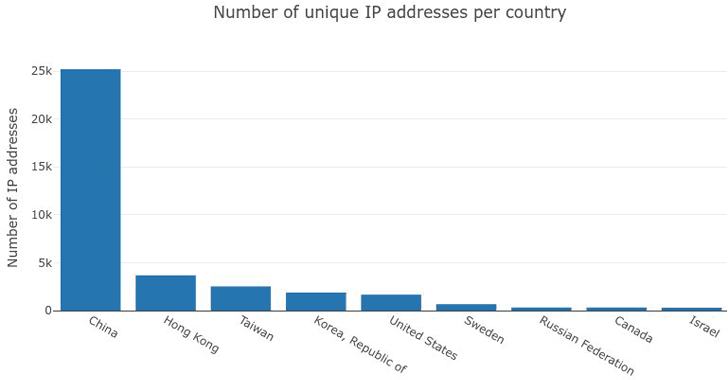

“@GossiTheDog, Şubat ayında parmak izi yazdığım ADB.Miner solucanına bir göz atmam için bana ilham verdi. Göründüğü kadarıyla, oldukça iyi hissettiriyor. İki güne baktım (4, 5 Haziran) ) – Yaklaşık 40.000 benzersiz IP adresi. Yakında biraz derin analiz yapacağım, “NASK’daki IT Güvenlik araştırmacısı Piotr Bazydło tweetledi .

Ağ Adres Çevirisi ve dinamik IP rezervasyonları nedeniyle cihazların tam sayısını bilmek zor olsa da, Beaumont “çok ‘söylemek güvenlidir” diyor. “

Beaumont’un blog gönderisine yanıt olarak, Nesnelerin İnterneti (IoT) araması Motor Shodan ayrıca 5555 numaralı bağlantı noktasını arama özelliğini de ekledi. Tarama IP adreslerine dayanarak, maruz kalan cihazların çoğunluğu Çin ve Güney Kore dahil Asya’da bulundu.

Kevin, bir köprünün oluşturduğu Android Debug Köprüsü ile ürün göndermeyi durdurmalarını tavsiye ediyor.

ADB hata ayıklama bağlantısı ne şifrelenmiş ne de herhangi bir şifre veya anahtar değişimi gerektirdiğinden, Android cihaz sahiplerinin hemen devre dışı bırakmaları önerilir.